Che cos'è l'attacco DDoS? Come prevenire gli attacchi DDoS?

Che Cos E L Attacco Ddos Come Prevenire Gli Attacchi Ddos

Gli attacchi DDoS e DoS si verificano universalmente su Internet, ma le definizioni sono ambigue e molti navigatori trascurano sempre i loro danni. Per proteggere meglio la sicurezza della tua rete, questo articolo su Sito Web MiniTool ti introdurrà a come prevenire un attacco DDoS e cos'è un attacco DDoS.

Che cos'è l'attacco DDoS?

Innanzitutto, cos'è un attacco DDoS? L'attacco DDoS è un attacco informatico progettato per influenzare la disponibilità di un sistema di destinazione, come un sito Web o un'applicazione, agli utenti finali legittimi.

Come al solito, un utente malintenzionato genererà un gran numero di pacchetti o richieste che alla fine sopraffanno il sistema di destinazione. Un utente malintenzionato utilizza più fonti compromesse o controllate per generare un attacco DDoS.

L'improvviso picco di messaggi, richieste di connessione o pacchetti sovraccarica l'infrastruttura di destinazione e provoca il rallentamento o l'arresto anomalo del sistema.

Tipi di attacco DDoS

Diversi tipi di attacchi DDoS prendono di mira diversi componenti connessi alla rete. Per capire come funzionano i diversi attacchi DDoS, è necessario sapere come sono impostate le connessioni di rete.

Le connessioni di rete su Internet sono costituite da molti componenti diversi, o 'livelli'. Come gettare le fondamenta per costruire una casa, ogni passaggio del modello ha uno scopo diverso.

Sebbene quasi tutti gli attacchi DDoS comportino l'inondazione di traffico su un dispositivo o una rete di destinazione, gli attacchi possono essere suddivisi in tre categorie. Un attaccante può utilizzare uno o più diversi mezzi di attacco o può riciclare più mezzi di attacco a seconda delle precauzioni prese dal bersaglio.

Attacchi a livello di applicazione

Questo tipo di attacco è talvolta chiamato attacco DDoS di livello 7, riferendosi al livello 7 del modello OSI, in cui l'obiettivo è esaurire la risorsa di destinazione. L'attacco prende di mira il livello del server che genera le pagine Web e le trasmette in risposta alle richieste HTTP.

È computazionalmente economico eseguire una richiesta HTTP sul lato client, ma può essere costoso per il server di destinazione rispondere perché il server in genere deve caricare più file ed eseguire query del database per creare una pagina Web.

HTTP Flood è un tipo di attacco a livello di applicazione, che è simile all'aggiornamento continuo in un browser Web su un gran numero di computer diversi contemporaneamente: un'ondata di richieste HTTP che invadono il server, causando un denial of service .

Attacchi al protocollo

Gli attacchi al protocollo, noti anche come attacchi di esaurimento dello stato, consumano eccessivamente le risorse del server o le risorse dei dispositivi di rete come firewall e bilanciatori del carico, provocando interruzioni del servizio.

Ad esempio, i SYN flood sono attacchi di protocollo. È come un addetto alle forniture che riceve richieste da uno sportello in un negozio.

Il lavoratore riceve la richiesta, ritira il pacco, attende la conferma e lo consegna allo sportello. Il personale è stato sopraffatto da così tante richieste di pacchetti che non sono stati in grado di confermarle fino a quando non sono stati in grado di gestirne altri, senza lasciare nessuno a rispondere alle richieste.

Attacchi volumetrici

Tali attacchi tentano di creare congestione consumando tutta la larghezza di banda disponibile tra l'obiettivo e Internet più grande. Un attacco utilizza un qualche tipo di attacco di amplificazione o altri mezzi per generare grandi quantità di traffico, come richieste botnet, per inviare grandi quantità di dati alla destinazione

Le inondazioni UDP e le inondazioni ICMP sono due tipi di attacchi volumetrici.

Alluvione dell'UDP - Questo attacco inonda la rete di destinazione con pacchetti UDP (User Datagram Protocol) e distrugge le porte casuali su host remoti.

Alluvione dell'ICMP - Questo tipo di attacco DDoS invia anche pacchetti flood alla risorsa di destinazione tramite pacchetti ICMP. Implica l'invio di una serie di pacchetti senza attendere una risposta. Questo attacco consuma sia la larghezza di banda in ingresso che in uscita, causando il rallentamento generale del sistema.

Come si rileva un attacco DDoS?

I sintomi di un attacco DDoS sono simili a quelli che potresti trovare sul tuo computer: accesso lento ai file dei siti Web, impossibilità di accedere ai siti Web o persino problemi con la connessione a Internet.

Se trovi alcuni problemi di latenza del sito Web imprevisti, puoi dubitare che il colpevole possa essere attacchi DDoS. Ci sono alcuni indicatori che puoi considerare per escludere il tuo problema.

- Un afflusso improvviso di richieste a un endpoint o a una pagina specifici.

- Un flusso di traffico ha origine da un singolo IP o da un intervallo di indirizzi IP.

- Un improvviso picco di traffico si verifica a intervalli regolari o in intervalli di tempo insoliti.

- Problemi di accesso al tuo sito web.

- I file si caricano lentamente o per niente.

- Server lenti o che non rispondono, inclusi avvisi di errore 'troppe connessioni'.

Come prevenire gli attacchi DDoS?

Per mitigare gli attacchi DDoS, la chiave è distinguere il traffico degli attacchi dal traffico normale. Il traffico DDoS si presenta in molte forme su Internet moderno. Le progettazioni del traffico possono variare, da attacchi a sorgente singola non ingannevoli a complessi attacchi multidirezionali adattivi.

È probabile che gli attacchi DDoS multidirezionali, che utilizzano più attacchi per abbattere il bersaglio in modi diversi, distraggano dagli sforzi di mitigazione a tutti i livelli.

Se le misure di mitigazione scartano o limitano indiscriminatamente il traffico, è probabile che il traffico normale venga scartato insieme al traffico di attacco e l'attacco potrebbe essere modificato per aggirare le misure di mitigazione. Per superare il complesso metodo di distruzione, la soluzione a strati è la più efficace.

Esistono best practice per prevenire gli attacchi DDoS e puoi provarli tutti per proteggerti dagli attacchi DDoS e ridurre al minimo le perdite se viene visualizzato un attacco DDoS.

Metodo 1: creare una protezione DDoS a più livelli

Gli attacchi DDoS sono di molti tipi diversi e ogni tipo prende di mira un livello diverso (livello di rete, livello di trasporto, livello di sessione, livello di applicazione) o una combinazione di livelli. Pertanto, è meglio creare un piano di risposta DDoS che dovrebbe includere i seguenti requisiti.

- Una lista di controllo dei sistemi

- Un team di risposta addestrato

- Procedure di notifica e di escalation ben definite.

- Un elenco di contatti interni ed esterni che dovrebbero essere informati dell'attacco

- Un piano di comunicazione per tutte le altre parti interessate, come clienti o fornitori

Metodo 2: applicare i firewall delle applicazioni Web

Il Web Application Firewall (WAF) è uno strumento efficace per aiutare a mitigare gli attacchi DDoS di livello 7. Dopo che il WAF è stato distribuito tra Internet e il sito di origine, il WAF può fungere da proxy inverso per proteggere il server di destinazione da tipi specifici di traffico dannoso.

Gli attacchi di livello 7 possono essere prevenuti filtrando le richieste in base a una serie di regole utilizzate per identificare gli strumenti DDoS. Un valore chiave di un WAF efficace è la capacità di implementare rapidamente regole personalizzate in risposta agli attacchi.

Metodo 3: conoscere i sintomi dell'attacco

Abbiamo introdotto alcuni indicatori che indicano che stai soffrendo degli attacchi DDoS come sopra. Puoi verificare il tuo problema in contrasto con le condizioni di cui sopra e adottare misure immediate per affrontarlo.

Metodo 4: monitoraggio continuo del traffico di rete

Il monitoraggio continuo è una tecnologia e un processo che le organizzazioni IT possono implementare per consentire il rilevamento rapido di problemi di conformità e rischi per la sicurezza all'interno dell'infrastruttura IT. Il monitoraggio continuo del traffico di rete è uno degli strumenti più importanti disponibili per le organizzazioni IT aziendali.

Può fornire alle organizzazioni IT feedback quasi immediati e informazioni dettagliate sulle prestazioni e sulle interazioni nella rete, il che aiuta a migliorare le prestazioni operative, di sicurezza e aziendali.

Metodo 5: limitare la trasmissione di rete

Limitare il numero di richieste che un server riceve in un determinato periodo è anche un modo per proteggersi dagli attacchi denial-of-service.

Che cos'è la trasmissione in rete? Nelle reti di computer, la trasmissione si riferisce alla trasmissione di un pacchetto che verrà ricevuto da ogni dispositivo della rete. Limitare l'inoltro della trasmissione è un modo efficace per interrompere un tentativo DDoS ad alto volume.

Per farlo, il tuo team di sicurezza può contrastare questa tattica limitando la trasmissione di rete tra i dispositivi.

Sebbene la limitazione della velocità possa aiutare a rallentare il furto di contenuti da parte dei crawler Web e proteggere dagli attacchi di forza bruta, la limitazione della velocità da sola potrebbe non essere sufficiente per combattere efficacemente attacchi DDoS sofisticati.

In questo modo, altri metodi dovrebbero essere un supplemento per migliorare il tuo scudo protettivo.

Metodo 6: avere una ridondanza del server

La ridondanza del server si riferisce alla quantità e all'intensità dei server di backup, failover o ridondanti in un ambiente informatico. Per abilitare la ridondanza del server, viene creata una replica del server con la stessa potenza di calcolo, storage, applicazioni e altri parametri operativi.

In caso di guasto, tempo di inattività o traffico eccessivo sul server primario, è possibile implementare un server ridondante per prendere il posto del server primario o condividerne il carico di traffico.

Metodo 7: utilizzare uno strumento di backup: MiniTool ShadowMaker

Se ritieni che sia complicato eseguire una ridondanza del server e preferisci dedicare più tempo e spazio ai tuoi dati o sistemi importanti, ti consigliamo di utilizzarne un altro strumento di backup – MiniTool ShadowMaker – per eseguire il backup e prevenire l'arresto del PC e il crash del sistema.

Prima di tutto, devi scaricare e installare il programma – MiniTool ShadowMaker e poi otterrai una versione di prova gratuita.

Passaggio 1: apri MiniTool ShadowMaker e fai clic Continua il processo per entrare nel programma.

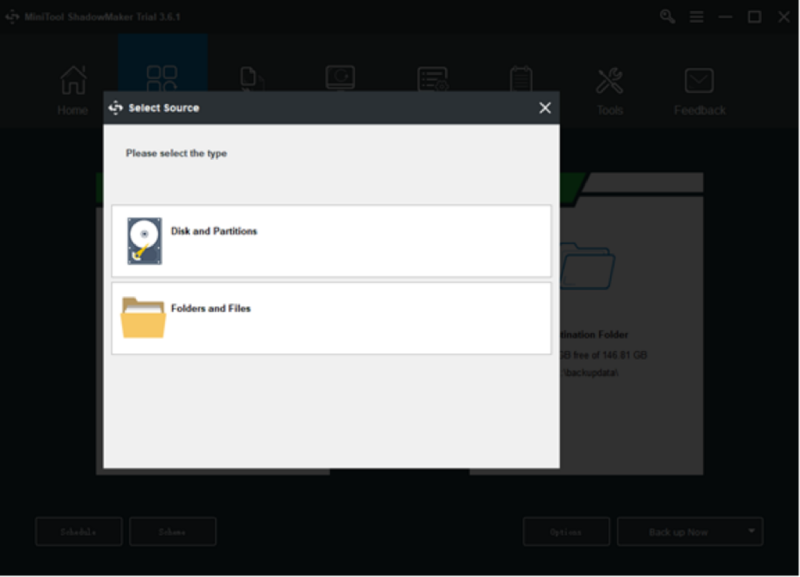

Passaggio 2: passa a Backup scheda e fare clic su Fonte sezione.

Passaggio 3: quindi vedrai quattro opzioni come contenuto del backup: sistema, disco, partizione, cartella e file. Scegli la tua fonte di backup e fai clic OK per salvarlo.

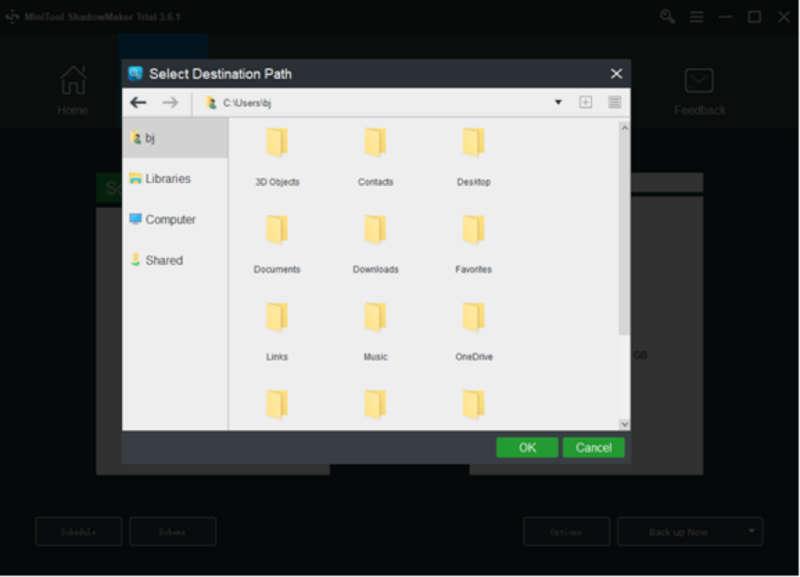

Passaggio 4: vai a Destinazione parte e quattro opzioni sono disponibili tra cui scegliere, incluso il Cartella dell'account amministratore , Biblioteche , Computer , e Condivisa . Scegli il percorso di destinazione e fai clic OK per salvarlo.

Mancia : Si consiglia di eseguire il backup dei dati sul disco esterno per evitare arresti anomali del computer o errori di avvio, ecc.

Passaggio 5: fare clic su Eseguire il backup ora opzione per avviare il processo immediatamente o il Eseguire il backup più tardi opzione per ritardare il backup. L'attività di backup ritardato è in Gestire pagina.

Linea di fondo:

Per prevenire attacchi DDoS, è necessario avere una conoscenza generale e risolverli in base alle sue caratteristiche. Questo articolo ha enumerato diversi modi per insegnarti come prevenire un attacco DDoS e ridurre al minimo la tua perdita se l'attacco, sfortunatamente, viene visualizzato. Spero che il tuo problema possa essere risolto.

Se hai riscontrato problemi durante l'utilizzo di MiniTool ShadowMaker, puoi lasciare un messaggio nella seguente area commenti e ti risponderemo il prima possibile. Se hai bisogno di aiuto quando usi il software MiniTool, puoi contattarci tramite [email protetta] .

Come prevenire le domande frequenti sugli attacchi DDoS

Quanto durano gli attacchi DDoS?La quantità di attività DDoS nel 2021 è stata superiore rispetto agli anni precedenti. Tuttavia, abbiamo assistito a un afflusso di attacchi ultra-corti e, in effetti, il DDoS medio dura meno di quattro ore. Questi risultati sono confermati da Cloudflare, che ha scoperto che la maggior parte degli attacchi ha una durata inferiore a un'ora.

Qualcuno può DDoS con il tuo IP?Puoi DDoS qualcuno con il loro IP? Sì, qualcuno può DDoS con solo il tuo indirizzo IP. Con il tuo indirizzo IP, un hacker può sopraffare il tuo dispositivo con traffico fraudolento causando la disconnessione del dispositivo da Internet e persino lo spegnimento completo.

Un firewall può fermare un attacco DDoS?I firewall non possono proteggere da complessi attacchi DDoS; in realtà, agiscono come punti di ingresso DDoS. Gli attacchi passano direttamente attraverso porte firewall aperte che hanno lo scopo di consentire l'accesso agli utenti legittimi.

DDoS è permanente?Attacchi DOS transitori di negazione del servizio si verificano quando un autore malintenzionato sceglie di impedire agli utenti regolari di contattare una macchina o una rete per lo scopo previsto. L'effetto può essere temporaneo o indefinito a seconda di ciò che vogliono ottenere per i loro sforzi.

![Il problema 'Discovery Plus non funziona' si verifica? Ecco la via! [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/news/58/the-discovery-plus-not-working-issue-happens-here-is-the-way-minitool-tips-1.png)

![[Tutorial] Come copiare la partizione FAT32 su un'altra unità?](https://gov-civil-setubal.pt/img/partition-disk/30/tutorial-how-to-copy-fat32-partition-to-another-drive-1.jpg)

![Soluzioni complete per monitorare la mancata visualizzazione a schermo intero di Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/24/full-solutions-monitor-not-displaying-full-screen-windows-10.jpg)

![La connessione alla rete locale non ha una configurazione IP valida [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/97/local-area-connection-doesnt-have-valid-ip-configuration.png)

![Migliore alternativa a Time Machine per Windows 10/8/7 [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/23/best-alternative-time-machine.jpg)

![Ecco la guida per correggere l'errore HAL_INITIALIZATION_FAILED BSoD [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/81/here-s-guide-fix-hal_initialization_failed-bsod-error.png)

![Come puoi correggere la funzione MS-DOS non valida su Windows? [Novità MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/60/how-can-you-fix-invalid-ms-dos-function-windows.png)

![Risolto - Disco rigido esterno convertito accidentalmente in ESD-USB [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/34/solved-accidentally-converted-external-hard-drive-esd-usb.jpg)

![[Risolto] Questo dispositivo è disabilitato. (Codice 22) in Gestione dispositivi [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/61/this-device-is-disabled.jpg)