[Tutorial] Che cos'è il Trojan di accesso remoto e come rilevarlo/rimuoverlo? [Suggerimenti per il MiniTool]

What S Remote Access Trojan How Detect Remove It

Riepilogo :

Questo articolo composto sul sito Web ufficiale di MiniTool fornisce una recensione completa sul trojan di accesso remoto. Ne copre il significato, le funzioni, gli effetti negativi, il rilevamento, la rimozione e i metodi di protezione. Leggi il contenuto di seguito e ottieni una conoscenza approfondita del trojan RAT.

Navigazione veloce:

Definizione di Trojan ad accesso remoto

Che cos'è un virus RAT?

Un Trojan di accesso remoto (RAT), chiamato anche creepware, è un tipo di malware che controlla un sistema tramite una connessione di rete remota. Infetta il computer di destinazione tramite protocolli di comunicazione appositamente configurati e consente all'aggressore di ottenere un accesso remoto non autorizzato alla vittima.

RAT trojan è in genere installato su un computer all'insaputa del suo proprietario e spesso come un cavallo di Troia o un payload. Ad esempio, di solito viene scaricato in modo invisibile con un allegato di posta elettronica, file torrent, collegamenti Web o un programma desiderato dall'utente come un gioco. Mentre gli attacchi mirati da parte di un aggressore motivato possono ingannare gli obiettivi desiderati nell'installazione RAT truffa tramite tattiche di ingegneria sociale, o anche attraverso l'accesso fisico temporaneo alla macchina desiderata.

Una volta entrato nella macchina della vittima, Malware RAT nasconderà le sue operazioni dannose alla vittima o all'antivirus o al firewall e utilizzerà l'host infetto per diffondersi ad altri computer vulnerabili per costruire una botnet.

Cosa fa un virus RAT?

Poiché un trojan di accesso remoto consente il controllo amministrativo, è in grado di fare quasi tutto sul computer della vittima.

- Ottieni l'accesso a informazioni riservate, inclusi nomi utente, password, numeri di previdenza sociale e conti di carte di credito.

- Monitora i browser Web e altre app per computer per ottenere cronologia delle ricerche, e-mail, registri delle chat, ecc.

- Dirotta la webcam del sistema e registra video.

- Monitora l'attività degli utenti tramite keylogger o spyware.

- Acquisisci screenshot sul PC di destinazione.

- Visualizza, copia, scarica, modifica o elimina i file.

- Formattare i dischi rigidi per cancellare i dati.

- Modifica le impostazioni del computer.

- Distribuire malware e virus.

Come impostare e utilizzare il desktop remoto in Windows 10, guarda qui

Come impostare e utilizzare il desktop remoto in Windows 10, guarda quiMolte persone vogliono impostare e utilizzare il desktop remoto in Windows 10, ma non sanno come. Sto scrivendo questo per aiutarli.

Leggi di piùEsempi di Trojan ad accesso remoto

Da spam RATO nasce, ne esistono molti tipi.

1. Orifizio posteriore

Il rootkit Back Orifice (BO) è uno degli esempi più noti di RAT. È stato realizzato da un gruppo di hacker chiamato Cult of the Dead Cow (cDc) per mostrare le carenze di sicurezza della serie di sistemi operativi (OS) Windows 9X di Microsoft. Il nome di questo Exploit RAT è un gioco di parole sul software Microsoft BackOffice Server che può controllare più macchine contemporaneamente basandosi sull'imaging.

Back Orifice è un programma per computer sviluppato per l'amministrazione remota del sistema. Consente a una persona di controllare un PC da una postazione remota. Il programma ha debuttato al DEF CON 6 il 1 agostons, 1998. È stato creato da Sir Dystic, un membro di cDc.

Sebbene Back Orifice abbia scopi legittimi, le sue caratteristiche lo rendono una buona scelta per l'utilizzo dannoso. Per questo o per altri motivi, l'industria degli antivirus classifica immediatamente lo strumento come malware e lo aggiunge ai propri elenchi di quarantena.

Back Orifice ha 2 varianti di sequel, Back Orifice 2000 pubblicato nel 1999 e Deep Back Orifice dell'organizzazione di hacking franco-canadese QHA.

2. Sakula

Sakula, noto anche come Sakurel e VIPER, è un altro trojan di accesso remoto apparso per la prima volta nel novembre 2012. È stato utilizzato in intrusioni mirate nel corso del 2015. Sakula consente a un avversario di eseguire comandi interattivi e scaricare ed eseguire componenti aggiuntivi.

6 metodi per correggere l'errore di desktop remoto di Windows 10 non funzionante

6 metodi per correggere l'errore di desktop remoto di Windows 10 non funzionanteQuando provi a connettere un computer remoto, ma viene visualizzato l'errore Desktop remoto di Windows 10 non funzionante, puoi trovare metodi per correggere l'errore in questo post.

Leggi di più3. Sub7

Sub7, noto anche come SubSeven o Sub7Server, è un RAT botnet . Il suo nome è stato derivato dall'ortografia di NetBus all'indietro (suBteN) e scambiando dieci con sette.

In genere, Sub 7 consente l'accesso non rilevato e non autorizzato. Quindi, di solito è considerato un cavallo di Troia dall'industria della sicurezza. Sub7 ha funzionato sulla famiglia di sistemi operativi Windows 9x e Windows NT, fino a Windows 8.1 incluso.

Sub7 non è stato mantenuto dal 2014.

4. PoisonIvy

Edera velenosa RAT keylogger , chiamato anche Backdoor.Darkmoon, abilita keylogging, screen/ acquisizione video , amministrazione del sistema, trasferimento di file, furto di password e inoltro del traffico. È stato progettato da un hacker cinese intorno al 2005 ed è stato applicato in diversi attacchi importanti tra cui gli attacchi Nitro alle aziende chimiche e la violazione dello strumento di autenticazione RSA SecurID, entrambi nel 2011.

5. Cometa oscura

DarkComet è stato creato da Jean-Pierre Lesueur, noto come DarkCoderSc, un programmatore indipendente e programmatore di sicurezza informatica francese. Sebbene questa applicazione RAT sia stata sviluppata nel 2008, ha iniziato a proliferare all'inizio del 2012.

Nell'agosto 2018, DarkComet è stato interrotto a tempo indeterminato e i suoi download non sono più offerti sul suo sito Web ufficiale. Il motivo è dovuto al suo utilizzo nella guerra civile siriana per monitorare gli attivisti e alla paura del suo autore di essere arrestato per ragioni anonime.

Il NanoCore RAT prenderà il controllo del tuo PC

Il NanoCore RAT prenderà il controllo del tuo PCTieni d'occhio il RAT NanoCore poiché è più pericoloso del RAT medio; attaccherà un sistema Windows e otterrà il controllo completo di quel PC.

Leggi di piùOltre agli esempi precedenti, ci sono molti altri programmi trojan di accesso remoto come CyberGate, Optix, ProRat, Shark, Turkojan e Vortice . L'elenco completo degli strumenti RAT è troppo lungo per essere visualizzato qui ed è ancora in crescita.

Sintomi del virus del ratto

Come sapere se si dispone di un virus RAT? È un po' difficile. I RAT sono nascosti per natura e possono utilizzare un nome file casuale o una struttura di percorso file per cercare di impedire l'identificazione di se stessi.

Comunemente, a Virus del verme RAT non compare negli elenchi dei programmi o delle attività in esecuzione e le sue azioni sono simili a quelle dei programmi legali. Inoltre, Spyware RAT gestirà l'utilizzo delle risorse del computer e bloccherà l'avviso di basse prestazioni del PC. Inoltre, gli hacker RAT di solito non si tradiscono eliminando i file o spostando il cursore mentre si utilizza il computer.

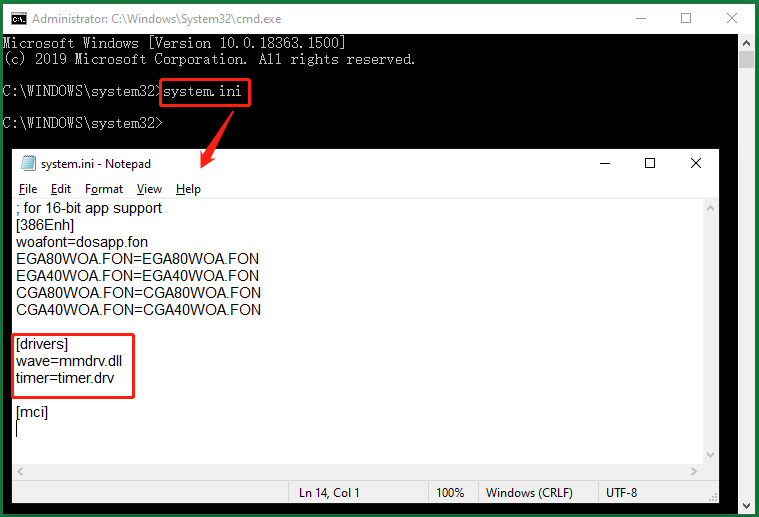

Cordiali saluti: usa System.ini per identificare l'infezione da RAT

Apri meglio il prompt dei comandi come amministratore, digita system.ini e premere accedere . Quindi, apparirà un blocco note che ti mostrerà alcuni dettagli del tuo sistema. Dai un'occhiata al autisti sezione, se sembra breve come mostra l'immagine qui sotto, sei al sicuro. se ci sono altri caratteri strani, potrebbero esserci alcuni dispositivi remoti che accedono al tuo sistema tramite alcune delle tue porte di rete.

Rilevamento di trojan ad accesso remoto

Come rilevare il trojan di accesso remoto? Se non riesci a decidere se stai utilizzando un computer con virus RAT o meno solo per i sintomi (ci sono pochi sintomi), devi chiedere aiuto esterno come fare affidamento su programmi antivirus. Molte app di sicurezza comuni sono buone Scanner antivirus RAT e Rilevatori di RATTO .

I migliori strumenti di rimozione dei trojan ad accesso remoto

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

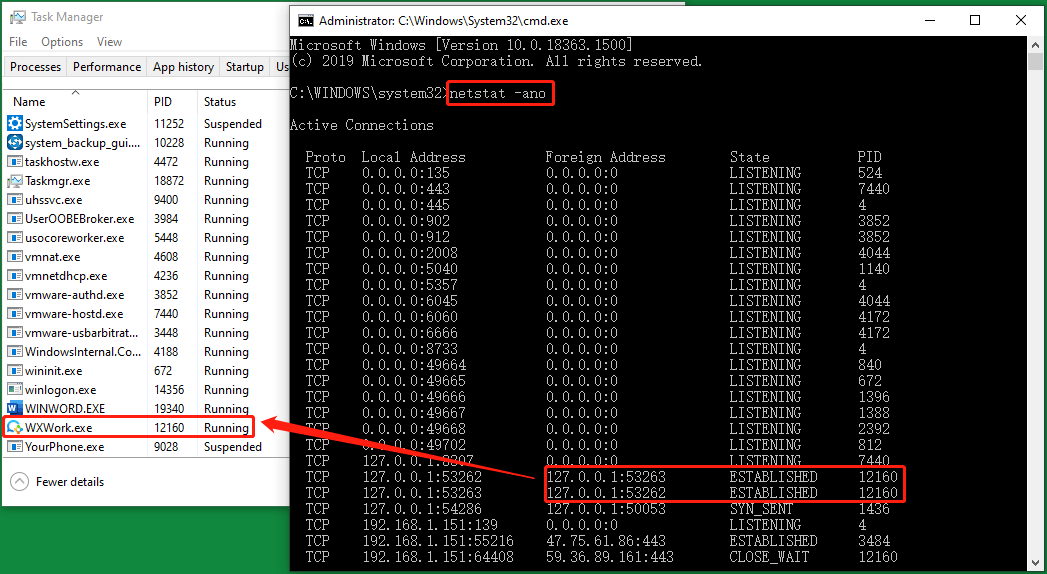

FIY: trova RAT con CMD e Task Manager

Puoi provare a scoprire elementi sospetti insieme a Task Manager e CMD. Tipo netstat -ano nel tuo prompt dei comandi e scopri il PID di programmi consolidati che ha un indirizzo IP esterno e appare RIPETUTAMENTE. Quindi, cerca lo stesso PID nel Dettagli scheda in Task Manager per scoprire il programma di destinazione. Tuttavia, ciò non significa che il programma di destinazione sia sicuramente un RAT, solo un programma sospetto. Per confermare che il programma trovato è un malware RAT, è necessaria un'ulteriore identificazione.

Puoi anche utilizzare l'indirizzo IP estraneo sospetto per scoprire la sua posizione registrata online. Molti siti web che possono aiutarti a farlo come https://whatismyipaddress.com/ . Se la posizione non ha alcuna connessione completa con te, non la posizione dei tuoi amici, azienda, parenti, scuola, VPN, ecc., Probabilmente è una posizione di hacker.

Rimozione Trojan di accesso remoto

Come rimuovere un trojan di accesso remoto? O, come sbarazzarsi di un virus RAT?

Fase 1

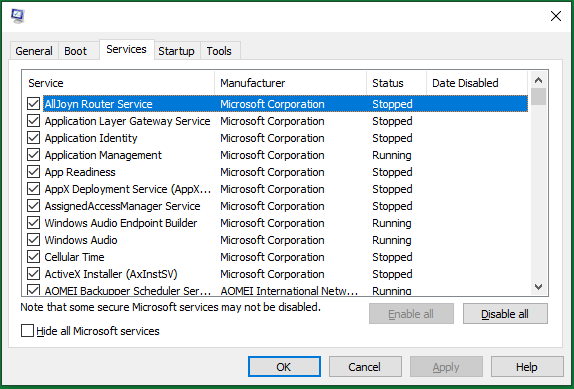

Se riesci a individuare file o programmi dannosi specifici, eliminali dal tuo computer o almeno termina i loro processi. Puoi farlo in Task Manager o Utilità MSConfig di Windows .

Tipo configurazione errata in Windows Esegui e premi accedere o clicca ok per attivare la finestra MSConfig. Lì, passa a Servizi scheda, trova i servizi di destinazione e disabilitali.

Riavvia semplicemente la tua macchina dopo aver disinstallato o bloccato alcuni programmi o servizi.

Fase 2

Installa ed esegui un Rimozione RAT come Malwarebytes Anti-Malware e Anti-Exploit per rimuovere i file associati e le modifiche al registro.

Fase 3

Utilizzare strumenti di controllo, come Autorun.exe, per controllare file e programmi sospetti che si avviano all'avvio di Windows.

Fase 4

Controlla le connessioni di rete in uscita o in entrata nel tuo sistema che non dovrebbero esistere. Oppure interrompete direttamente la connessione a Internet.

Come proteggersi dall'attacco informatico RAT?

Proprio come proteggersi da altre minacce malware di rete, per la protezione da trojan di accesso remoto, in generale, è necessario evitare di scaricare elementi sconosciuti; mantenere aggiornati antimalware e firewall, modificare regolarmente i nomi utente e le password; (per la prospettiva amministrativa) blocca le porte inutilizzate, disattiva i servizi inutilizzati e monitora il traffico in uscita.

#1 Evita di scaricare da fonti non attendibili

Prima di tutto, la prevenzione più efficace e più semplice è non scaricare mai file da fonti non protette. Invece, ottieni sempre ciò che desideri da luoghi attendibili, autorizzati, ufficiali e sicuri come siti Web ufficiali, negozi autorizzati e risorse note.

#2 Tieni aggiornati firewall e antivirus

Indipendentemente dal firewall o dal programma antimalware di cui disponi, o anche se ne possiedi più di uno, tieni sempre aggiornati i servizi di sicurezza. Le versioni più recenti adottano sempre le ultime tecnologie di sicurezza e sono progettate appositamente per le attuali minacce popolari.

I suddetti Malwarebytes e altri antivirus possono anche impedire al vettore di infezione iniziale di compromettere il sistema.

#3 Cambia regolarmente i tuoi nomi utente e password

È una buona abitudine cambiare regolarmente i vari account per combattere il furto di account, in particolare per le password. Inoltre, ti consigliamo di sfruttare i vari tipi di funzionalità di sicurezza fornite dai fornitori di servizi per proteggere i tuoi account come l'autenticazione a due fattori (2FA).

6 rilevamenti di malware/18 tipi di malware/20 strumenti di rimozione di malware

6 rilevamenti di malware/18 tipi di malware/20 strumenti di rimozione di malwareChe cos'è il rilevamento di spyware e malware? Come eseguire il rilevamento del malware? Come sapere se sei stato infettato da malware? Come sopravvivere agli attacchi di malware?

Leggi di più#4 Aggiorna i tuoi programmi legali

Poiché il trojan di accesso remoto RAT utilizzerà probabilmente le app legittime sul tuo computer, faresti meglio ad aggiornare quelle app alle loro ultime versioni. Questi programmi includono browser, app di chat, giochi, server di posta elettronica, strumenti video/audio/foto/screenshot, applicazioni di lavoro...

#5 Aggiorna il sistema informatico

Ovviamente, non dimenticare di aggiornare il tuo sistema operativo con gli ultimi aggiornamenti. Di solito, gli aggiornamenti di sistema includono patch e soluzioni per vulnerabilità recenti, exploit, errori, bug, backdoor e così via. Per aggiornare il sistema operativo per salvaguardare tutta la tua macchina!

Eseguire il backup dei file contro il virus software RAT

Capita spesso che i cyber RAT non vengano rilevati per anni su workstation o reti. Ciò indica che i programmi antivirus non sono infallibili e non dovrebbero essere trattati come l'ultimo passo per la protezione RAT.

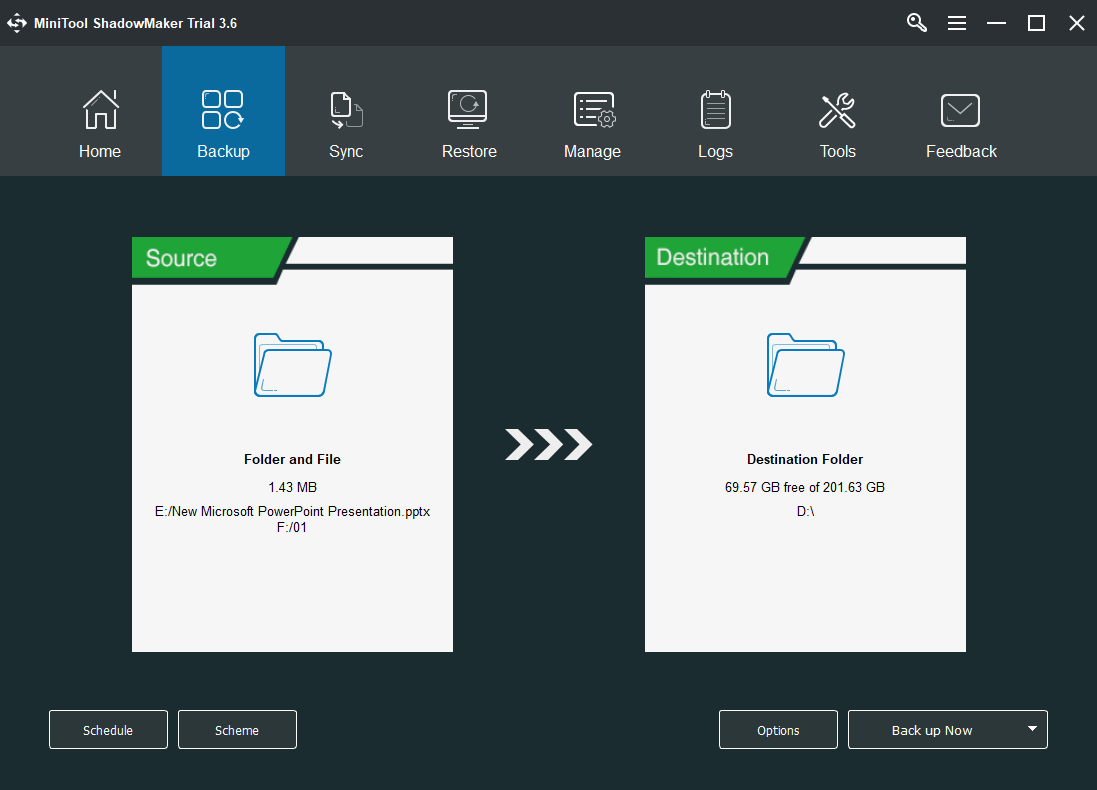

Quindi, cos'altro puoi fare per proteggere i file del tuo computer dalla modifica, dall'eliminazione o dalla distruzione? Fortunatamente, puoi ancora recuperare i tuoi dati dopo gli attacchi di malware RAT se ne hai una copia di backup. Tuttavia, devi fare la copia prima di perdere i file originali con uno strumento affidabile e privo di RAT come MiniTool ShadowMaker, che è un programma di backup professionale e potente per computer Windows.

Passaggio 1. Scarica MiniTool ShadowMaker dal suo sito Web ufficiale o dal pulsante di collegamento sopra autorizzato.

Passaggio 2. Installa e avvia lo strumento sul tuo PC.

Passaggio 3. Se ottieni la sua versione di prova, ti verrà chiesto di acquistare le sue edizioni a pagamento. Se non vuoi pagare, fai clic su Mantieni la prova possibilità in alto a destra di fruire delle sue funzioni processuali, che sono le stesse delle caratteristiche formali solo con un limite temporale.

Passaggio 4. Quando si accede alla sua interfaccia principale, fare clic su Backup scheda nel menu in alto.

Passaggio 5. Nella scheda Backup, specificare il Fonte file che si intende copiare e il Destinazione posizione in cui desideri salvare l'immagine di backup.

Passaggio 6. Fare clic su Esegui il backup ora pulsante in basso a destra per eseguire il processo.

Il resto è aspettare il successo del compito. È possibile impostare una pianificazione per eseguire automaticamente il backup di quei file giornalmente, settimanalmente, mensilmente o quando il sistema si connette/scollega nel precedente passaggio 5 prima dell'avvio del processo o nella scheda Gestisci dopo il processo. Inoltre, puoi decidere quale tipo di backup eseguire, completo, incrementale o differenziale, nonché quante versioni dell'immagine di backup conservare in caso di esaurimento dello spazio di archiviazione.

![Come recuperare facilmente file Excel cancellati in Windows e Mac [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/58/how-recover-deleted-excel-files-windows.jpg)

![Guida per gli strumenti di migrazione di Windows Server e la sua alternativa [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/7A/guide-for-windows-server-migration-tools-and-its-alternative-minitool-tips-1.png)

![I 5 modi principali per correggere lo stato di errore 0xc000012f [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/58/top-5-ways-fix-error-status-0xc000012f.png)

![Controllo volume Windows 10 | Correzione del controllo del volume che non funziona [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/89/volume-control-windows-10-fix-volume-control-not-working.jpg)

![Come utilizzare, controllare e correggere la barra di ricerca in Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/31/how-use-control-fix-search-bar-windows-10.png)