[Spiegazione] White Hat vs Black Hat: qual è la differenza

Spiegazione White Hat Vs Black Hat Qual E La Differenza

Di fronte a tutti i tipi di canali di hacking, le persone sono sempre perse su cosa fare. Ad esempio, sai qualcosa su White Hat e Black Hat? Non si tratta di decorazioni in stoffa, ma di tecnologia dell'informazione. Per ulteriori informazioni, l'articolo su White Hat vs Black Hat su Sito Web MiniTool lo rivelerà.

Prima di tutto, sia White Hat che Black Hat, sono entrambi usati per classificare gli hacker, che si ispira ai primi film western, dove gli eroi potevano essere identificati dai cappelli bianchi che indossavano e i cattivi dai loro cappelli neri.

Pertanto, puoi facilmente dire che non tutti gli hacker sono considerati nemici dannosi. La categoria principale degli hacker è classificata in tre tipi: Hacker White Hat, Hacker Black Hat e Hacker Grey Hat, dai quali è possibile discriminare anche in base alle loro motivazioni: Hacker etici, Hacker dannosi e Hacker non dannosi ma non sempre etici.

Pertanto, per capire la differenza tra White Hat e Black Hat, puoi iniziare con le loro definizioni e principi di lavoro.

Cos'è il cappello bianco?

Il termine cyber – White Hat hacker si riferisce a un programmatore che assume la posizione di un hacker e attacca il proprio sistema per verificare la presenza di vulnerabilità di sicurezza. Lo fanno nello stesso modo in cui gli hacker (comunemente chiamati hacker Black Hat) usano per interrompere gli attacchi, ma lo fanno per mantenere la sicurezza.

Di solito hanno competenze e conoscenze professionali altamente qualificate per trovare le vulnerabilità in un sistema ma, a differenza di un hacker Black Hat, sono autorizzati o certificati per hackerare reti organizzative e sistemi informatici in modo che i punti deboli nei sistemi di sicurezza possano essere rivelati e sono in grado di trovare la loro strada per salvaguardarli da attacchi esterni e violazioni dei dati.

Molte aziende e governi stanno morendo dalla voglia che quei professionisti aumentino i loro muri di difesa. Quegli hacker di White Hat spesso vengono pagati molto bene e possono anche lavorare per interessi personali.

Cos'è il cappello nero?

Gli hacker di Black Hat spesso usano le loro abilità per rubare le risorse di altre persone sulla rete o per violare software a scopo di lucro. Sebbene a loro avviso sia dovuto alla tecnologia, questo comportamento spesso sconvolge l'ordine dell'intero mercato o fa trapelare la privacy degli altri.

Possono entrare nei sistemi, rubare informazioni, manipolare dati e compromettere la sicurezza e i loro attacchi possono variare dalla semplice diffusione di malware al complesso sfruttamento di vulnerabilità e al furto di dati.

Cappello bianco contro cappello nero

White Hat vs Black Hat Intenzioni

Le loro motivazioni sono la più grande differenza tra gli hacker di White Hat e gli hacker di Black Hat.

Come accennato in precedenza, per identificare meglio i tuoi nemici e partner, gli hacker sono stati divisi in hacker etici e hacker malintenzionati, il che significa che alcuni di loro effettuano attacchi al sistema per motivi validi e validi, ma altri per guadagno finanziario, interesse politico o vendetta dannosa .

Altrimenti, anche se usano gli stessi canali per applicare un attacco, fintanto che l'azione viene approvata dall'attaccato, l'attaccante può sembrare legale ed etico.

L'hacking etico è accettato dal riconoscimento sociale, noto come i 'difensori della sicurezza delle informazioni', i 'custodi' del mondo di Internet e l'indispensabile spina dorsale del contesto 'Internet +'; L'hacking di Black Hat appartiene all'evento illegale per le sue inquietanti regole sociali.

Tecniche Cappello Bianco vs Cappello Nero

Sebbene gli hacker White Hat e gli hacker Black Hat mirino entrambi ad attaccare i sistemi e a trovare punti deboli nel sistema di sicurezza, le tecniche e i metodi sono diversi.

Hacking del cappello bianco

1. Ingegneria sociale

L'ingegneria sociale consiste nell'ingannare e manipolare le vittime facendole fare qualcosa che non dovrebbero, come effettuare bonifici, condividere le credenziali di accesso e così via.

2. Test di penetrazione

Il test di penetrazione mira a scoprire vulnerabilità e punti deboli nelle difese e negli endpoint di un'organizzazione in modo che possano essere corretti.

3. Ricognizione e ricerca

Ciò comporta l'esecuzione di ricerche sull'organizzazione per individuare le vulnerabilità nell'infrastruttura fisica e IT. L'obiettivo è ottenere informazioni sufficienti per identificare modi per aggirare legalmente i controlli e i meccanismi di sicurezza senza violare o distruggere nulla.

4. Programmazione

Gli hacker di White Hat creano honeypot come esche che attirano i criminali informatici per distrarli e ottenere informazioni preziose sui loro aggressori.

5. Utilizzare una varietà di strumenti digitali e fisici

Possono installare bot e altro malware e accedere alla rete o ai server.

Hacking del cappello nero

Le tecniche degli hacker black hat sono in continua evoluzione, ma i principali metodi di attacco non cambieranno molto. Ecco un elenco di tecniche di hacking che potresti incontrare.

1. Attacchi di phishing

Il phishing è un tipo di attacco alla sicurezza informatica durante il quale attori malintenzionati inviano messaggi fingendo di essere una persona o un'entità fidata.

2. Attacchi DDoS

Un attacco DDoS è un tentativo di mandare in crash un servizio online inondandolo di traffico generato sinteticamente. Per ulteriori dettagli sugli attacchi DDoS, fare riferimento a questo articolo: Che cos'è l'attacco DDoS? Come prevenire gli attacchi DDoS .

3. Virus di Troia

Un virus Trojan è un tipo di malware che nasconde il suo vero contenuto, mascherato da software gratuito, video o musica, o appare come pubblicità legittima, per ingannare un utente facendogli credere che sia un file innocuo.

4. Alcune delle altre tecniche popolari includono:

- Bombe logiche

- Registrazione chiavi

- ransomware

- Falso W.A.P.

- Forza bruta

- Cambia attacchi

- Furto di biscotti

- Attacco con esca

Principi di lavoro di White Hat vs Black Hat

A parte le loro motivazioni e tecniche di lavoro, puoi distinguerli dai loro principi di lavoro.

Hacker White Hat

Ci sono cinque fasi per gli hacker di White Hat:

Fase 1: Impronta

L'impronta è una tecnica per raccogliere quante più informazioni possibili su un sistema informatico, un'infrastruttura e una rete mirati per identificare le opportunità per penetrarli. È uno dei metodi più efficaci per identificare le vulnerabilità.

Fase 2: scansione

Dopo aver raccolto le informazioni necessarie, gli hacker inizieranno ad accedere alla rete ea cercare informazioni, come account utente, credenziali e indirizzi IP.

Fase 3: ottenere l'accesso

Questa fase è quella in cui un utente malintenzionato irrompe nel sistema/nella rete utilizzando vari strumenti o metodi. Dopo essere entrato in un sistema, deve aumentare i suoi privilegi al livello di amministratore in modo da poter installare un'applicazione di cui ha bisogno o modificare i dati o nasconderli.

Fase 4: mantenimento dell'accesso

È il processo in cui l'hacker ha già ottenuto l'accesso a un sistema. Dopo aver ottenuto l'accesso, l'hacker installa alcune backdoor per entrare nel sistema quando in futuro avrà bisogno di accedere a questo sistema di proprietà.

Fase 5: analisi

L'analisi delle vulnerabilità è una procedura per verificare tutte le vulnerabilità nei sistemi, nei computer e in altri strumenti dell'ecosistema. L'analisi delle vulnerabilità aiuta ad analizzare, riconoscere e classificare le vulnerabilità.

Aiuta con l'identificazione e la valutazione dei dettagli delle minacce, consentendoci di mantenere una risoluzione per proteggerle dagli hacker.

Hacker Black Hat

- Crea e lancia malware e attacchi DDoS per interrompere le operazioni e causare caos e distruzione generali.

- Crea falsi profili sui social media di persone di cui ti fidi per manipolarti e farti divulgare informazioni riservate o bancarie.

- Ruba i dati degli utenti penetrando nei database che perdono.

- Diffondere malware o frodare le persone utilizzando attacchi di phishing.

- Cerca costantemente le vulnerabilità per trovare il modo di sfruttarle per guadagno personale.

- Installa spyware sui dispositivi dei loro bersagli per ricattare le vittime.

Come proteggersi dagli hacker di Black Hat?

Non accedere ai dati personali o finanziari con il Wi-Fi pubblico

La più grande minaccia alla sicurezza Wi-Fi gratuita è la capacità dell'hacker di posizionarsi tra te e il punto di connessione. Quindi, invece di parlare direttamente con l'hotspot, stai inviando le tue informazioni all'hacker, che le trasmette.

Disattiva le funzionalità che non ti servono

A parte il tuo Wi-Fi, qualsiasi funzione che possa fungere da ponte tra te e gli hacker è pericolosa, come GPS, Bluetooth e alcune app. Puoi accenderli solo quando ne hai bisogno.

Scegli le tue app con saggezza

Le app sono un canale comune per nascondere codici dannosi. Per evitarlo, è meglio scaricare e installare programmi da siti Web affidabili nel caso in cui alcuni collegamenti ti portino virus pericolosi e programmi allegati.

Inoltre, ricorda solo di aggiornare le tue app regolarmente e di rimuovere tempestivamente quei programmi non necessari.

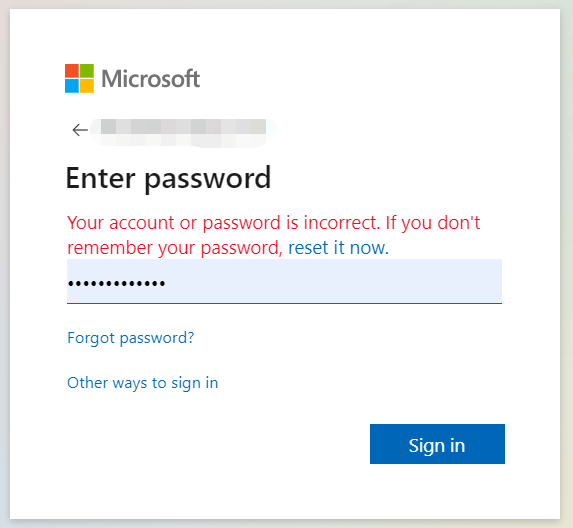

Utilizzare una password, un codice di blocco o una crittografia.

- Usa un affidabile gestore di password crittografate.

- Assicurati che le tue password siano lunghe almeno otto caratteri, con un mix di maiuscole e minuscole e includa numeri o altri caratteri.

- Utilizzare la funzione di crittografia dell'archiviazione.

- Imposta il timeout dello schermo dopo cinque minuti o meno.

Eseguire il backup dei dati in anticipo

Dopo aver studiato la differenza tra White Hat e Black Hat, hai un quadro generale di cosa sono e come distinguerli. Tuttavia, anche se l'immagine è stata mostrata ed è stato divulgato un piano precauzionale, ogni dettaglio ignorato può farti diventare un bersaglio esposto di fronte agli hacker.

Per ridurre al minimo le perdite e prevenire arresti anomali del sistema o altri gravi disastri causati dagli hacker, la preparazione di un piano di backup può sempre essere l'ultima risorsa per recuperare i dati persi. MiniTool ShadowMaker si dedica da anni a questo campo e vede maggiori progressi e scoperte.

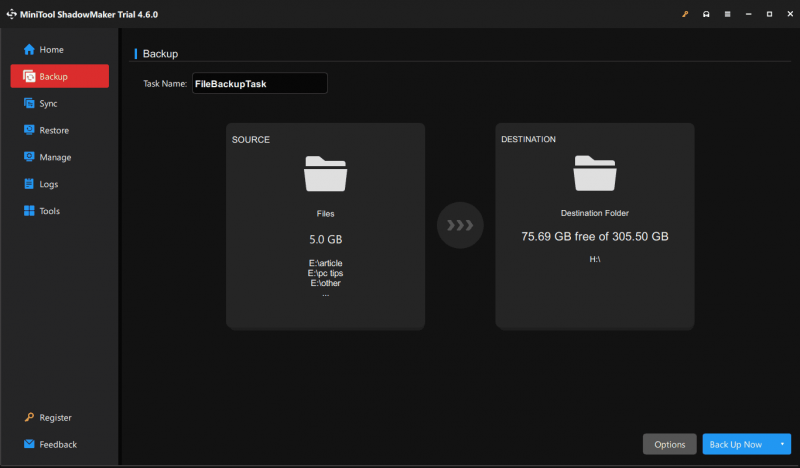

Per eseguire il backup con MiniTool ShadowMaker, devi prima scaricare e installare il programma e riceverai una versione di prova gratuita per 30 giorni.

Passaggio 1: fare clic Continua il processo per entrare nel programma e passare alla Backup scheda.

Passaggio 2: fare clic su Fonte sezione e nella finestra pop-up puoi scegliere il contenuto del backup incluso il sistema, il disco, la partizione, la cartella e il file. Per impostazione predefinita, il sistema è già stato impostato come origine di backup.

Passaggio 3: vai a Destinazione parte in cui puoi vedere quattro opzioni contenenti il file Cartella dell'account amministratore , Biblioteche , Computer , e Condivisa . Quindi scegli il tuo percorso di destinazione. E poi clicca OK per salvare le modifiche.

Passaggio 4: fare clic su Eseguire il backup ora opzione per avviare il processo immediatamente o il Eseguire il backup più tardi opzione per ritardare il backup. L'attività di backup ritardato è in Gestire pagina.

Inoltre, con MiniTool ShadowMaker, puoi sincronizzare i tuoi file o clonare il disco. I servizi di cui puoi usufruire sono più di un semplice backup. Una delle funzioni utili – Ripristino universale – può aiutarti a risolvere il problema di incompatibilità se desideri ripristinare un sistema su altri computer.

Linea di fondo:

Nella maggior parte dei casi, è difficile prevenire completamente tutti gli eventi di hacking se si è ad alto rischio di esporre all'esterno i propri dati importanti e preziosi, cosa che si trova abbastanza facilmente in questo mondo connesso a Internet. Ad ogni modo, alcuni metodi possono aiutarti a ridurre al minimo la perdita e un piano di backup può essere la tua ultima risorsa.

Se hai riscontrato problemi durante l'utilizzo di MiniTool ShadowMaker, puoi lasciare un messaggio nella seguente area commenti e ti risponderemo il prima possibile. Se hai bisogno di aiuto quando usi il software MiniTool, puoi contattarci tramite [email protetta] .

Domande frequenti su White Hat vs Black Hat

I cappelli bianchi sono legali?I cappelli bianchi meritano il rispetto legale. Ma i White Hat possono anche avere esposizione legale e vulnerabilità alle azioni legali, anche quando violano i sistemi con buone intenzioni, ma lo fanno essenzialmente non richiesti o non invitati nel contesto di un impegno contrattuale formale da parte di un preponente.

Quali sono i 3 tipi di hacker?Esistono tre tipi ben noti di hacker nel mondo della sicurezza delle informazioni: cappelli neri, cappelli bianchi e cappelli grigi. Queste descrizioni di cappelli colorati sono nate quando gli hacker hanno cercato di differenziarsi e separare gli hacker buoni da quelli cattivi.

Gli hacker white hat vengono pagati?Il CEH è una credenziale indipendente dal fornitore e i professionisti certificati CEH sono molto richiesti. Lo stipendio medio di un hacker etico è leggermente superiore a .000, secondo PayScale, e la fascia alta può raggiungere ben oltre 0.000.

Come fanno gli hacker black hat a fare soldi?Ci sono diversi modi per guadagnare soldi come un cappello nero. Alcuni di loro sono hacker a noleggio; fondamentalmente mercenari online. Altri modi includono il furto delle informazioni sulla carta di credito alle vittime, la vendita dei numeri sul dark web o l'utilizzo della macchina di una vittima per il mining di criptovalute.

![Come risolvere Discord Sound non funziona su Windows 10? [Novità MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/19/how-fix-discord-sound-not-working-windows-10.jpg)

![Come scaricare e installare CCleaner Browser per Windows 11/10 [Suggerimenti MiniTool]](https://gov-civil-setubal.pt/img/news/5E/how-to-download-and-install-ccleaner-browser-for-windows-11/10-minitool-tips-1.png)

![4 metodi per correggere Windows Media Player che non funziona su Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/58/4-methods-fix-windows-media-player-not-working-windows-10.png)

![Accesso ai file negato: Windows 10 non può copiare o spostare file [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/16/file-access-denied-windows-10-cant-copy.png)

![3 soluzioni a .exe non sono un'applicazione Win32 valida [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/82/3-solutions-exe-is-not-valid-win32-application.png)

![Diverse soluzioni utili per correggere il lampeggiamento del cursore in Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/31/several-useful-solutions-fix-cursor-blinking-windows-10.png)

![Errore: questo computer non soddisfa i requisiti minimi [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/38/error-this-computer-does-not-meet-minimum-requirements.png)

![Controlla lo stato della batteria dell'iPhone per decidere se è necessaria una nuova [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/59/check-iphone-battery-health-decide-if-new-one-is-needed.png)