DDoS vs DoS | Qual è la differenza e come prevenirli?

Ddos Vs Dos Qual E La Differenza E Come Prevenirli

In questo mondo in cui le persone fanno più affidamento su Internet, alcuni eventi dannosi si stanno verificando nel mondo cibernetico. I criminali stanno provando tutto il possibile per sfruttare la privacy delle persone e rubare dati, come attacchi DDoS e DoS. Oggi, questo articolo su DDoS vs DoS on Sito Web MiniTool introdurranno le loro differenze.

Con più tipi di attacchi informatici, le persone devono saperne di più su di loro in modo da poter progettare metodi specifici per gli attacchi mirati. Pertanto, per prevenire questi due potenti nemici, gli attacchi DDoS e gli attacchi DoS, devi capire quali sono.

Cosa sono gli attacchi DDoS?

L'attacco DDoS (Distributed Denial-of-Service Attack) è un crimine informatico in cui l'attaccante inonda un server con traffico Internet per impedire agli utenti di accedere a servizi e siti online connessi. In realtà, è molto simile agli attacchi DoS, quindi molte persone confonderanno questi due attacchi.

Se vuoi conoscere maggiori dettagli sugli attacchi DDoS, puoi fare riferimento a questo articolo: Che cos'è l'attacco DDoS? Come prevenire gli attacchi DDoS .

Cosa sono gli attacchi DoS?

Un attacco Denial of Service (DoS) è un tipo di attacco di rete in cui un utente malintenzionato tenta di rendere una macchina o una risorsa di rete non disponibile per l'utente di destinazione interrompendo temporaneamente o indefinitamente il servizio degli host collegati alla rete.

Tipi di attacchi DoS e attacchi DDoS

Sebbene condividano scopi simili di attacco ai computer, puoi comunque classificarli in base ai loro diversi metodi di attacco. Questa è una grande differenza tra attacchi DoS e attacchi DDoS. Esistono rispettivamente tre tipi di attacchi DoS e attacchi DoS.

Tre tipi di attacchi DoS

Attacco a goccia

L'attacco a goccia sfrutta le informazioni nell'intestazione del pacchetto nell'implementazione dello stack TCP/IP che si fida del frammento IP.

Un segmento IP contiene informazioni che indicano quale segmento del pacchetto originale contiene il segmento e alcuni stack TCP/IP, come NT prima di Service Pack4, si arresteranno in modo anomalo alla ricezione di un segmento contraffatto con offset sovrapposti.

Quando un pacchetto IP viene trasmesso su una rete, il pacchetto può essere diviso in parti più piccole. Un utente malintenzionato può implementare un attacco Teardrop inviando due (o più) pacchetti.

Attacco allagamento

Gli attacchi SYN flooding sfruttano il meccanismo di handshake a tre vie di TCP. L'attaccante invia una richiesta all'estremità attaccata utilizzando un indirizzo IP contraffatto e il pacchetto di risposta inviato dall'estremità attaccata non raggiunge mai la destinazione. In questo caso, l'estremità attaccata consuma risorse in attesa della chiusura della connessione.

Se ci sono migliaia di tali connessioni, le risorse dell'host saranno esaurite, raggiungendo così l'obiettivo dell'attacco.

Attacco di frammentazione IP

L'attacco di frammentazione IP si riferisce a una sorta di vulnerabilità di riorganizzazione del programma per computer. Può inviare i pacchetti di rete modificati, ma la rete ricevente non può essere riorganizzata. A causa di un gran numero di pacchetti non assemblati, la rete si impantana e consuma tutte le sue risorse.

Tre tipi di attacchi DDoS

Attacchi volumetrici

Gli attacchi volumetrici vengono condotti bombardando un server con così tanto traffico che la sua larghezza di banda si esaurisce completamente.

In un tale attacco, un attore malintenzionato invia richieste a un server DNS, utilizzando l'indirizzo IP contraffatto del bersaglio. Il server DNS invia quindi la sua risposta al server di destinazione. Se eseguito su larga scala, il diluvio di risposte DNS può devastare il server di destinazione.

Attacchi al protocollo

Gli attacchi DDoS del protocollo si basano sui punti deboli dei protocolli di comunicazione Internet. Poiché molti di questi protocolli sono in uso a livello globale, cambiare il modo in cui funzionano è complicato e molto lento da implementare.

Ad esempio, il dirottamento del Border Gateway Protocol (BGP) è un ottimo esempio di protocollo che può diventare la base di un attacco DDoS.

Attacchi basati su applicazioni Web

Un attacco alle applicazioni consiste in criminali informatici che ottengono l'accesso ad aree non autorizzate. Gli aggressori più comunemente iniziano con uno sguardo al livello dell'applicazione, alla ricerca di vulnerabilità dell'applicazione scritte all'interno del codice.

Attacchi DDoS vs DoS

Per confrontare gli attacchi DDoS con gli attacchi DoS, questo articolo chiarirà le differenze nelle loro caratteristiche importanti.

Connessione internet

Il differenza fondamentale tra attacchi DoS e DDoS è quello DDoS utilizza più connessioni Internet per mettere offline la rete di computer della vittima mentre DoS utilizza una singola connessione.

Velocità di attacco

DDoS è un attacco più veloce rispetto a un attacco DoS. Poiché gli attacchi DDoS provengono da più posizioni, possono essere implementati molto più velocemente degli attacchi DoS con un'unica posizione. La maggiore velocità dell'attacco lo rende più difficile da rilevare, il che significa un aumento del danno o addirittura risultati catastrofici.

Facilità di rilevamento

Gli attacchi DoS sono più facili da tracciare rispetto agli attacchi DDoS. Il risultato del confronto della velocità ci ha detto che gli attacchi DDoS sono più veloci dei DoS, il che può rendere difficile il rilevamento dell'attacco.

Inoltre, poiché un DoS proviene da un'unica posizione, è più facile rilevarne l'origine e interrompere la connessione.

Volume di traffico

Gli attacchi DDoS consentono all'attaccante di inviare enormi volumi di traffico alla rete della vittima. Un attacco DDoS impiega più macchine remote (zombie o bot), il che significa che può inviare quantità molto maggiori di traffico da varie posizioni contemporaneamente, sovraccaricando rapidamente un server in un modo che elude il rilevamento.

Modalità di esecuzione

Negli attacchi DDoS, il PC vittima viene caricato dal pacchetto di dati inviato da più posizioni; negli attacchi DoS, il PC vittima viene caricato dal pacchetto di dati inviato da un'unica posizione.

Gli attacchi DDoS coordinano più host infettati da malware (bot) per creare una botnet gestita da un server di comando e controllo (C&C). Al contrario, gli attacchi DoS in genere utilizzano script o strumenti per eseguire attacchi da una singola macchina.

Quale è più pericoloso?

Secondo il confronto di cui sopra tra attacchi DDoS e attacchi DoS, è evidente che gli attacchi DDoS superano in molti aspetti, il che rende gli attacchi DDoS un problema fino ad ora più difficile.

Gli attacchi DDoS e DoS sono entrambi pericolosi e ognuno di essi può portare a un grave problema di spegnimento. Ma gli attacchi DDoS sono più pericolosi degli attacchi DoS perché i primi vengono lanciati da sistemi distribuiti mentre i secondi vengono eseguiti da un unico sistema.

Se vuoi sapere come identificare se stai subendo attacchi DDoS o attacchi DoS. Ci sono alcuni segnali che potresti capire.

- Una prestazione di rete lenta invisibile.

- Un Denial of Service da parte di una delle proprietà digitali.

- Una perdita sconosciuta di connettività di rete alle macchine sulla stessa rete.

- Eventuali tempi di inattività improvvisi o problemi di prestazioni.

Perché si verificano attacchi DoS e DDoS?

La ricerca di vantaggi

La maggior parte delle attività dei criminali informatici deriva dalla ricerca di vantaggi. Su Internet c'è un tesoro speciale che attira molto i criminali: le risorse virtuali. Con attacchi multipli, alcuni siti di e-commerce andranno in crash e ciò che è più grave sono le perdite economiche.

Inoltre, anche la privacy delle persone è considerata una risorsa redditizia. Questo può essere venduto alle aziende bisognose, come piattaforme di acquisto o altre attività di servizi.

Credenze ideologiche

Per quegli hacker, ciò che vogliono non è trarre vantaggio ma dimostrare il loro sostegno politico o il loro dissenso. Prenderanno di mira politici, gruppi politici o altre organizzazioni governative e non governative perché le loro convinzioni ideologiche differiscono per chiudere un sito web.

Guerra cibernetica

Quando alcune persone rivendicano il loro dissenso politico in modo così aggressivo, le persone con un supporto politico diverso reagiranno allo stesso modo, il che, quindi, innesca la guerra informatica. Di solito, militanti e terroristi tentano diversi tipi di attacco DDoS per scopi politici o militari.

Concorrenti dannosi

Per motivi di interesse personale, alcuni concorrenti intraprenderanno azioni dannose per attaccare i loro rivali e gli attacchi DDoS sono comunemente usati nelle guerre commerciali.

Gli attacchi DDoS possono bloccare la rete di un'azienda, durante la quale i rivali possono rubare i loro clienti.

Come prevenire gli attacchi DDoS e DoS?

Ora che hai appreso degli attacchi DoS vs DDoS, potresti chiederti se sono disponibili metodi utilizzati per precauzione. Per prevenire attacchi DDoS e attacchi DoS, puoi procedere come segue.

- Crea una protezione DDoS a più livelli.

- Applicare i firewall delle applicazioni Web.

- Conosci i sintomi dell'attacco.

- Pratica il monitoraggio continuo del traffico di rete.

- Limita la trasmissione in rete.

- Avere una ridondanza del server.

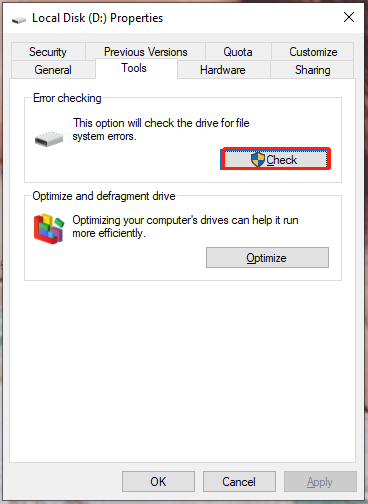

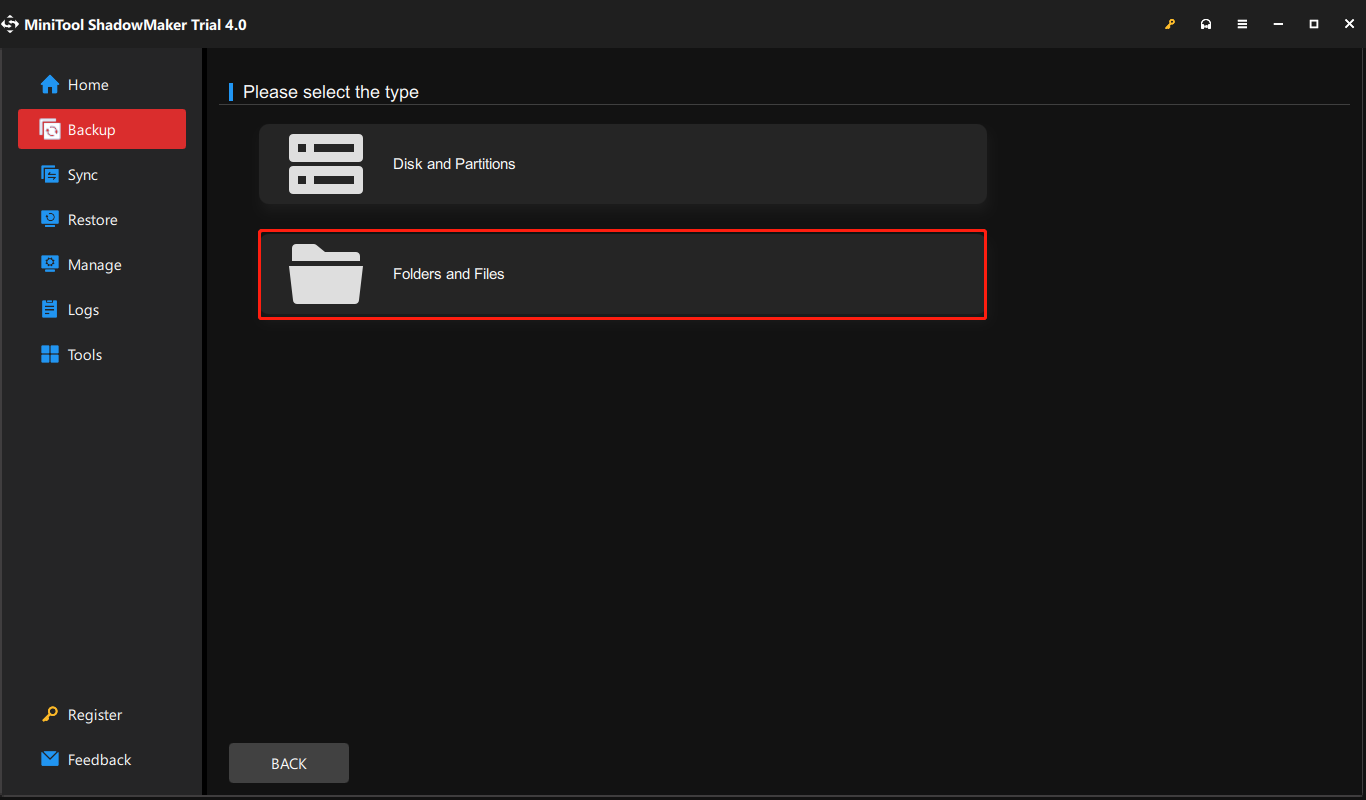

A parte questo, vale la pena sottolineare l'importanza del backup. Qualunque sia l'attacco DDoS o gli attacchi DoS, possono rallentare le prestazioni di Internet, l'arresto del sito Web, arresti anomali del sistema, ecc. Solo se è stato preparato un backup del sistema in altri dischi esterni, il ripristino del sistema può essere eseguito a breve.

In questo modo, MniTool ShadowMaker può soddisfare le tue esigenze e altre funzionalità disponibili sono impostate per migliorare la tua esperienza di backup. È possibile eseguire un backup pianificato (giornaliero, settimanale, mensile, su evento) e uno schema di backup ( backup completo, backup incrementale, backup differenziale ) per tua comodità.

Vai a scaricare e installare questo programma e puoi goderti una versione di prova per 30 giorni gratuitamente.

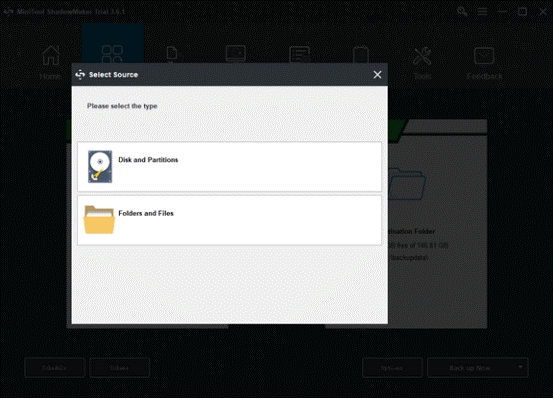

Passaggio 1: apri MiniTool ShadowMaker e fai clic Continua il processo per entrare nel programma.

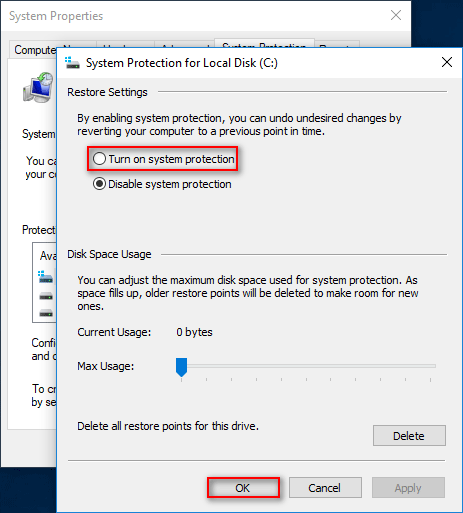

Passaggio 2: vai al Backup scheda e il Sistema è stata selezionata come sorgente. Se si desidera passare ad altre destinazioni di backup – il disco, la partizione, la cartella e il file – o altre destinazioni di backup – il Cartella dell'account amministratore , Biblioteche , Computer , e Condivisa , è possibile fare clic su Fonte o Destinazione sezione e riselezionarli.

Passaggio 3: per completare il backup, è necessario fare clic su Eseguire il backup ora opzione per avviare il processo immediatamente o il Eseguire il backup più tardi opzione per ritardare il backup. L'attività di backup ritardato è in Gestire pagina.

Linea di fondo:

Tutti gli attacchi informatici possono rendere possibile la perdita di dati o l'intrusione nella privacy, che è difficile da prevenire. Tuttavia, per evitare che si verifichi una situazione più grave, puoi creare un piano di backup per tutti i tuoi dati importanti. Questo articolo su DDoS vs DoS ha introdotto due attacchi comuni. Spero che il tuo problema possa essere risolto.

Se hai riscontrato problemi durante l'utilizzo di MiniTool ShadowMaker, puoi lasciare un messaggio nella seguente area commenti e ti risponderemo il prima possibile. Se hai bisogno di aiuto quando usi il software MiniTool, puoi contattarci tramite [email protetta] .

Domande frequenti su DDoS e DoS

Puoi DDoS con un computer?A causa della sua piccola scala e della sua natura di base, gli attacchi ping-of-death di solito funzionano meglio contro obiettivi più piccoli. Ad esempio, l'attaccante può prendere di mira un singolo computer o un router wireless. Tuttavia, affinché ciò abbia successo, l'hacker malintenzionato deve prima scoprire l'indirizzo IP del dispositivo.

Quanto costano gli attacchi DDoS?In caso di perdita di entrate e dati, il costo di un attacco DDoS alla tua attività tecnologica o all'attività del tuo cliente può aumentare rapidamente. La media delle piccole e medie imprese spende 0.000 euro per attacco.

Quali sono due esempi di attacchi DoS?Esistono due metodi generali di attacchi DoS: servizi di flooding o servizi di crash. Gli attacchi di inondazione si verificano quando il sistema riceve troppo traffico per il buffering del server, causandone il rallentamento e l'arresto. Gli attacchi flood più diffusi includono gli attacchi di buffer overflow, l'attacco DoS più comune.

Quanto durano gli attacchi DDoS?Questo tipo di attacco sporadico può variare in lunghezza, da azioni a breve termine che durano pochi minuti a attacchi più lunghi che superano un'ora. Secondo il DDoS Threat Landscape Report 2021 della società di telecomunicazioni svedese Telia Carrier, gli attacchi documentati durano in media 10 minuti.

![Come convertire CDA in MP3: 4 metodi e passaggi (con immagini) [Convertitore video]](https://gov-civil-setubal.pt/img/video-converter/75/how-convert-cda-mp3.png)

![Classi di velocità, dimensioni e capacità della scheda SD: tutto ciò che dovresti sapere [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/01/sd-card-speed-classes.jpg)

![Qual è il significato del volume con striping [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/14/whats-meaning-striped-volume.jpg)

![Come trovare la cartella AppData su Windows? (Due casi) [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/70/how-find-appdata-folder-windows.png)