Risolto! Cos'è un attacco informatico? Come prevenire gli attacchi informatici?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Cos’è un attacco informatico? Per rispondere a questa domanda, questo post ti mostrerà diversi tipi di attacchi informatici per illustrarne le caratteristiche e aiutarti a identificarli. Inoltre, in questo post su Sito Web MiniTool , forniremo alcuni metodi disponibili per prevenire gli attacchi informatici.Cos'è un attacco informatico?

Cos’è un attacco informatico? L'attacco informatico è una descrizione generale di una serie di attività informatiche, che fanno ricorso a tipi di strumenti e tecniche per rubare, esporre, alterare o distruggere dati. Naturalmente, con il passare del tempo, gli hacker possono eseguire tipi di operazioni dannose su Internet con intenzioni benefiche e atti di vandalismo.

Gli hacker hanno esplorato vari metodi per infiltrarsi nei sistemi delle vittime. A volte, può svilupparsi un attacco indiscriminato al bersaglio e nessuno sa chi sarà la prossima vittima.

Ci sono tre motivazioni principali che scatenano i criminali informatici:

Questi aggressori tendono a cercare denaro tramite furti o estorsioni. Possono rubare i tuoi dati per scambi commerciali, hackerare un conto bancario per rubare direttamente denaro o estorcere vittime.

Questi hacker, normalmente, hanno obiettivi specifici da cui iniziare l'attacco, come i loro avversari. Un rancore personale tende ad essere una delle ragioni principali di questa attività. Lo spionaggio aziendale può rubare la proprietà intellettuale per ottenere un vantaggio sleale rispetto ai concorrenti. Alcuni hacker sfrutteranno le vulnerabilità di un sistema per avvisare gli altri di esse.

Questi hacker, per la maggior parte, sono professionisti più qualificati. Possono essere addestrati e poi coinvolti nella guerra informatica, nel terrorismo informatico o nell’hacktivismo. Gli obiettivi degli attacchi si concentrano sulle agenzie governative o sulle infrastrutture critiche dei loro nemici.

Più o meno, le persone potrebbero subire involontariamente alcuni attacchi informatici. Quindi, quali sono i tipi più comuni di attacchi informatici? Per aiutarti a distinguere meglio le diverse tipologie, la parte successiva le illustrerà una per una.

Tipi comuni di attacchi informatici

Gli attacchi informatici sono in aumento, con la digitalizzazione del business che è diventata sempre più popolare negli ultimi anni. Esistono dozzine di tipi di attacchi informatici ed elencheremo alcuni tipi comuni che infastidiscono molto le persone.

Attacchi malware

Il malware spesso appare come software dannoso per eseguire una serie di azioni non teorizzate sul sistema della vittima. La procedura è progettata per causare danni a un computer, server, client o rete e infrastruttura di computer.

È difficile notare queste mosse e, a seconda delle loro intenzioni e dei metodi di infiltrazione, possono essere classificate in tipi diversi, tra cui virus, worm, trojan, adware, spyware, ransomware, ecc.

Gli esempi elencati rappresentano i problemi più comuni in cui le persone potrebbero imbattersi. Nel corso degli anni, con il rapido sviluppo delle comunicazioni elettroniche, sono diventate un canale di attacco di nuovi tipi, come e-mail, messaggi di testo, servizi di rete vulnerabili o siti Web compromessi.

Se vuoi sapere come identificare i segni di malware sui computer, questo post ti sarà utile: Qual è un possibile segno di malware sul computer? 6+ sintomi .

Attacchi di phishing

Gli attacchi di phishing spesso significano che i tuoi dati sensibili, in particolare nomi utente, password, numeri di carta di credito, informazioni sul conto bancario, ecc., sono esposti agli hacker. Possono utilizzare e vendere tali informazioni a scopo di lucro. La maggior parte delle persone cade facilmente in questa trappola a causa di e-mail, collegamenti o siti Web sconosciuti.

Attacchi di spear-phishing

Phishing è un termine generale per attacchi informatici effettuati tramite e-mail, SMS o telefonate per truffare masse di persone, mentre se questo attacco ha una vittima specifica, lo chiamiamo spear phishing. Questi canali di attacco vengono modificati per rivolgersi specificamente a quella vittima, il che richiede più tempo e riflessione rispetto al phishing.

Attacchi di phishing

L'attacco Whale-phishing è un attacco di phishing altamente mirato. Similmente all'attacco di spear phishing, si verifica quando un utente malintenzionato utilizza metodi di spear phishing per colpire un obiettivo di grandi dimensioni e di alto profilo, come i dirigenti senior.

Possono mascherarsi da entità fidate in modo che le vittime possano condividere informazioni altamente sensibili con un account fraudolento.

Attacchi Denial-of-Service distribuiti (DDoS)

L'attacco DDoS è un attacco informatico progettato per influenzare o sopraffare la disponibilità di un sistema bersaglio generando un gran numero di pacchetti o richieste. Allo stesso modo, un attacco Denial of Service (DoS) può fare la stessa cosa per spegnere una macchina o una rete, rendendola inaccessibile agli utenti previsti.

Questi due attacchi hanno qualcosa di diverso e se vuoi scoprirlo puoi leggere questo post: DDoS contro DoS | Qual è la differenza e come prevenirli .

Attacchi Cross-Site Scripting (XSS).

Durante questo processo, un utente malintenzionato inserisce uno script eseguibile dannoso nel codice di un'applicazione o di un sito Web attendibile, quindi invia un collegamento dannoso all'utente e induce l'utente a fare clic sul collegamento per lanciare un attacco XSS.

Quindi l’applicazione o il sito Web trasformato avvierà il collegamento dannoso a causa della mancanza di un’adeguata sanificazione dei dati e gli aggressori potranno rubare il cookie della sessione attiva dell’utente.

Attacchi Man-in-the-Middle (MITM).

Come suggerisce il nome, un attacco man-in-the-middle significa che l'aggressore si trova nel mezzo di una conversazione tra un utente e un'applicazione per intercettare le informazioni personali. Normalmente, gli hacker fissano i loro obiettivi sugli utenti di applicazioni finanziarie, siti di e-commerce, ecc.

Botnet

A differenza di altri attacchi, le botnet sono computer che sono stati infettati da malware e sono sotto il controllo degli aggressori. Questi computer botnet possono essere controllati per eseguire una serie di operazioni illegali, come il furto di dati, l'invio di spam e attacchi DDoS.

Anche la barriera alla creazione di una botnet è sufficientemente bassa da renderla un’attività redditizia per alcuni sviluppatori di software. Ecco perché è diventato uno degli attacchi più comuni.

Ransomware

Ransomware è un malware che può infiltrarsi nel tuo sistema e crittografare i tuoi file per impedire l'accesso degli utenti ai file sui loro computer. Quindi gli hacker richiederanno un riscatto per la chiave di decrittazione. In alternativa, un riscatto bloccherà il sistema senza danneggiare alcun file finché non verrà pagato un riscatto.

Attacchi SQL Injection

Questo attacco può cercare la vulnerabilità della sicurezza web e utilizzare la tecnica dell'iniezione di codice, per interferire con le query che un'applicazione effettua al proprio database. Questo tipo di attacco si concentra sull'attacco ai siti Web, ma può essere utilizzato anche per attaccare qualsiasi tipo di database SQL.

Exploit zero-day

L'exploit zero-day è un termine ampio per descrivere quelle attività di attacco in cui gli hacker possono sfruttare tali vulnerabilità della sicurezza per eseguire un attacco al sistema/web/software. Zero-day significa che le vittime o il fornitore di software non hanno tempo per reagire e correggere questo difetto.

Interpretazione dell'URL

Questo tipo di attacco può anche essere chiamato URL-avvelenamento. Gli hacker spesso manipolano e modificano l'URL alterandone il significato mantenendo intatta la sintassi. In questo modo gli aggressori possono accedere e sondare un server web e recuperare ulteriori informazioni. Questo tipo di attacco è estremamente popolare tra i siti Web basati su CGI.

Spoofing DNS

Lo spoofing DNS (Domain Name Server) può indurre gli utenti a visitare un sito Web fraudolento e dannoso manipolando i record DNS. A volte, potresti scoprire che il tuo sito web target verrà reindirizzato a una nuova pagina che assomiglia esattamente a dove vuoi andare.

Tuttavia, potrebbe essere una trappola creata dagli hacker per indurti ad accedere al tuo account autentico ed esporre informazioni più sensibili. Potrebbero cogliere l'opportunità di installare virus o worm sul tuo sistema, causando risultati imprevisti.

Attacchi di forza bruta

Gli attacchi di forza bruta significano che qualcuno, può essere un estraneo, un hacker o un ostile, tenta di accedere al computer della vittima provando tutte le password che pensa che la vittima possa impostare per il computer.

Normalmente, prima di farlo, gli hacker tracciano eventuali indizi sui tuoi social media e informazioni online per dedurre la tua password. Quindi, non esporre le tue informazioni personali al pubblico.

Cavalli di Troia

Il cavallo di Troia spesso si maschera da software legittimo e innocuo, ma una volta attivato, il virus Trojan può far sì che i criminali informatici ti spiino, rubino i tuoi dati e accedano al tuo sistema. Se vuoi saperne di più puoi leggere questo post: Cos'è un virus trojan? Come eseguire la rimozione del virus Trojan .

Come prevenire gli attacchi informatici?

Dopo aver conosciuto questi esempi comuni di attacchi informatici, potresti chiederti come prevenirli in modo efficace. Ci sono alcuni suggerimenti utili che potresti prendere in considerazione.

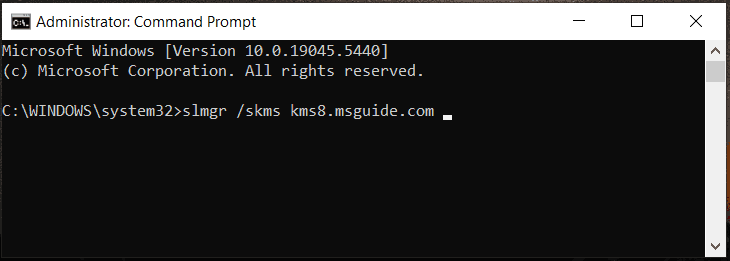

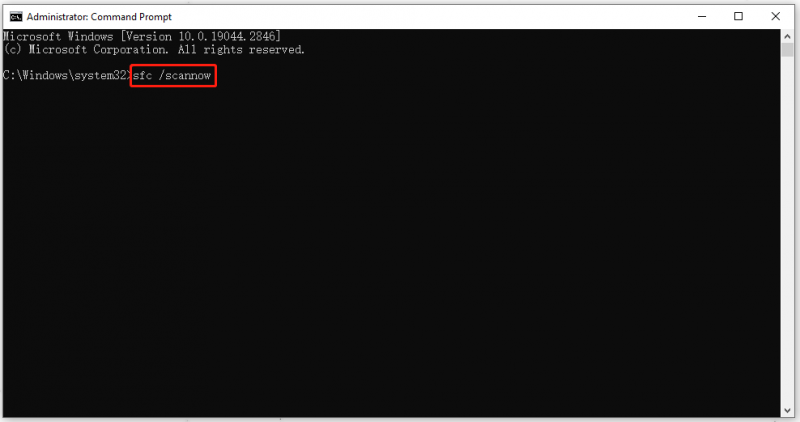

Suggerimento 1: mantieni aggiornati Windows e il software

È necessario mantenere aggiornati il software e il sistema. Gli aggiornamenti rilasciati possono non solo fornire funzionalità avanzate e nuove di zecca, ma anche correggere alcuni bug di sistema o software e problemi di sicurezza rilevati nei test precedenti. Se lasci da parte l'aggiornamento, gli hacker possono scoprire questi punti deboli e cogliere l'occasione per infiltrarsi nel tuo sistema.

Suggerimento 2: installa un firewall

Windows ha il suo firewall e antivirus integrati ed è meglio mantenere sempre attiva la protezione reale. Le funzionalità possono proteggere meglio il tuo computer dagli attacchi informatici. Tuttavia, è sufficiente per proteggerti da tutti gli attacchi esterni? Puoi leggere questo post per ulteriori informazioni: Windows Defender è sufficiente? Altre soluzioni per proteggere il PC .

Oltre a ciò, puoi scegliere di installarne altri antivirus affidabile di terze parti o firewall per rafforzare lo scudo protettivo.

Suggerimento 3: utilizzare l'autenticazione a più fattori

Che cos'è l'autenticazione a più fattori (MFA)? Si tratta di una componente fondamentale di una forte politica di gestione delle identità e degli accessi. Durante questo processo di accesso, questo MFA richiede agli utenti di inserire più informazioni oltre alla semplice password, che può proteggere i dati personali dall'accesso da parte di terzi non autorizzati.

Suggerimento 4: eseguire il backup dei dati regolarmente

È uno dei passaggi più importanti per proteggere i tuoi dati importanti: esegui un backup regolare. In caso di attacchi informatici, hai bisogno del tuo backup dei dati per evitare gravi tempi di inattività, perdita di dati e gravi perdite finanziarie.

Alcune persone dimenticheranno di portare a termine questo compito e penseranno che sia gravoso. Non preoccuparti. Puoi fare affidamento su questo professionista software di backup – MiniTool ShadowMaker – a eseguire il backup dei file , cartelle, partizioni, dischi e il sistema.

Inoltre, vale la pena provare lo schema di backup e le impostazioni di pianificazione per configurare un backup automatico . Puoi impostare il backup automatico in modo che venga avviato giornalmente, settimanalmente, mensilmente o su evento e provare un backup incrementale o differenziale per risparmiare risorse.

Scarica e installa questo programma sul tuo PC e provalo gratuitamente per 30 giorni.

Prova di MiniTool ShadowMaker Fare clic per scaricare 100% Pulito e sicuro

Passaggio 1: avviare il programma e fare clic Continua la prova andare avanti.

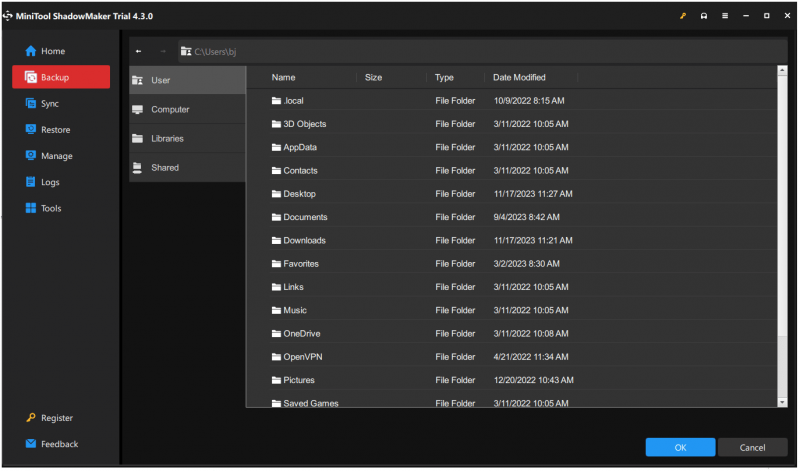

Passaggio 2: nel Backup scheda, fare clic su FONTE per scegliere gli elementi di cui eseguire il backup, quindi andare alla sezione DESTINAZIONE sezione per scegliere dove archiviare il backup, incluso Utente, Computer, Librerie e Condiviso .

Passaggio 3: quindi fare clic su Opzioni funzione per configurare le impostazioni di backup e fare clic su Esegui il backup adesso per avviarlo subito dopo aver impostato tutto.

Suggerimento 5: modifica e crea regolarmente password complesse

Faresti meglio a cambiare la tua password regolarmente e utilizzare una password più forte, come alcuni simboli speciali e diverse combinazioni di numeri e parole. Non utilizzare alcuni numeri relativi alle tue informazioni personali, come la data di nascita o il numero di telefono, che sono facili da dedurre.

Suggerimento 6: utilizza il Wi-Fi sicuro

Alcune persone sono abituate a connettersi a reti Wi-Fi sconosciute in pubblico quando lavorano in un bar. Non è affatto sicuro. Qualsiasi dispositivo può essere infettato connettendosi a una rete e questo Wi-Fi pubblico può essere facilmente violato involontariamente. Devi stare attento.

Linea di fondo:

Cos’è un attacco informatico? Dopo aver letto questo post, potresti avere un quadro generale degli attacchi informatici. Questa guida completa è utile per aiutarti a distinguere i diversi tipi di attacchi informatici e trovare il modo giusto per prevenirli.

Di fronte ai crescenti problemi di sicurezza informatica, la prima cosa da fare è preparare un piano di backup per i tuoi dati importanti. MiniTool ShdowMaker è ciò che consigliamo. In caso di problemi con questo strumento, puoi contattarci tramite [e-mail protetta] .

![[Risolto] Il visualizzatore di foto di Windows non può aprire questo errore dell'immagine [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/10/windows-photo-viewer-cant-open-this-picture-error.png)

![[Risolto] Come riprodurre due video di YouTube contemporaneamente?](https://gov-civil-setubal.pt/img/youtube/99/how-play-two-youtube-videos-once.jpg)

![Correggi l'errore 'Qualcun altro sta ancora utilizzando questo PC' su Windows [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/48/fix-someone-else-is-still-using-this-pc-error-windows.png)

![Come correggere l'errore 'Msftconnecttest Redirect' su Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/52/how-fix-msftconnecttest-redirect-error-windows-10.jpg)

![15 suggerimenti - Regolazione delle prestazioni di Windows 10 [Aggiornamento 2021] [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/78/15-tips-windows-10-performance-tweaks.png)