Che cos'è un virus backdoor e come prevenirlo Windows 10 11?

Che Cos E Un Virus Backdoor E Come Prevenirlo Windows 10 11

Cos'è un virus backdoor? Come funziona un virus backdoor? Soprattutto, come prevenirne l'attacco? In questo articolo su Sito Web MiniTool , tutti i problemi di cui sopra vengono risolti in dettaglio. Se sei interessato, segui attentamente le linee guida in questo articolo.

Che cos'è un virus backdoor?

Una definizione di virus backdoor si riferisce a un tipo di malware che annulla le normali procedure di autenticazione per accedere a un sistema. Creerà un punto di ingresso alternativo nel software, nella rete o persino in un dispositivo che garantisce l'accesso remoto a risorse come file server e database.

Non appena viene creato il punto di ingresso, gli hacker eseguiranno la scansione del Web alla ricerca di programmi e applicazioni vulnerabili che hanno utilizzato per installare virus backdoor. Dopo che i virus backdoor sono stati installati sul tuo dispositivo, è molto difficile da rilevare perché i loro file eseguibili sono molto offuscati.

Le attività dannose dei virus backdoor di solito contengono:

- Sorveglianza

- Dirottamento del dispositivo

- Dirottamento del server

- Furto di informazioni finanziarie

- Furto d'identità

- Attacchi Distributed Denial of Service (Attacchi DDoS)

- Attacchi avanzati di minacce persistenti

- Attacchi abbeveratoio

- Deturpazione del sito web

Queste attività sono così dannose da poter avere un impatto negativo sul tuo sistema operativo e sui preziosi dati personali. Di conseguenza, dovresti rimanere vigile sulla presenza di virus backdoor.

Tipi di virus backdoor

Esistono molti tipi di virus backdoor e ognuno di essi ha una diversa linea di attacco. In questa parte, ti presenterò i 4 virus backdoor più comuni.

Rootkit

Rootkit è un tipo di malware avanzato che consente agli hacker di nascondere le proprie attività e costringe il sistema a concedere l'accesso a livello di root. Una volta concesso, gli hacker saranno in grado di utilizzare il sistema in modo casuale, ad esempio modificando file, monitorando le tue attività, scaricando malware e altro ancora.

Inoltre, questo tipo di virus backdoor può assumere la forma di qualsiasi software o chip utilizzato, quindi è difficile rilevarli.

Se sei interessato a Rootkit e ti chiedi come rimuoverlo dal tuo dispositivo, puoi vedere questa guida - Come sbarazzarsi di Rootkit Windows 10? Ecco 4 soluzioni per te .

Troiani

Come Rootkit, anche Trojan può nascondere le sue attività. Ottiene l'accesso ai computer armeggiando con il file verificato. Ogni volta che scarichi un software, verrà visualizzato un messaggio: Consenti inserisci-programma-qui per apportare modifiche al tuo dispositivo?

Se si consente l'autorizzazione, i trojan verranno installati sul sistema operativo e verrà creata una backdoor. Alla fine, gli hacker possono fare tutto ciò che vogliono sul tuo computer.

Backdoor hardware

Come suggerisce il nome, le backdoor hardware utilizzano componenti hardware come CPU, chip e dischi rigidi per entrare in un sistema mirato. Successivamente, hacker e criminali cercheranno di ottenere l'accesso a livello di root al sistema tramite questi componenti hardware modificati.

Oltre all'hardware relativo al computer, purché le parti hardware modificate siano collegate a un sistema, anche altri dispositivi esterni come sistemi di sicurezza domestica, telefoni e termostati possono fungere da backdoor hardware.

Backdoor crittografiche

Puoi confrontare una backdoor crittografica con una chiave master che può sbloccare tutto il contenuto nascosto dietro i dati crittografati. In tali crittografie, a entrambe le parti comunicanti viene concessa una chiave crittografica che viene utilizzata per intercettare e decrittografare i dati. Le backdoor crittografiche accedono a importanti chiavi crittografiche e accedono alle tue informazioni a tua insaputa.

Difetti di sistema comuni che possono essere sfruttati dalla backdoor

Gli hacker possono identificare i punti deboli del sistema e sfruttarli per installare un virus backdoor. Ecco i 4 difetti di sistema più comuni:

Software obsoleto

Il software obsoleto è così vulnerabile perché manca di alcune patch. Gli hacker lo utilizzeranno per installare una backdoor sul tuo dispositivo.

Password Debole

Le password semplici e deboli possono essere facilmente violate. Una volta che gli hacker conoscono la tua password, non è difficile per loro installare un virus backdoor sul tuo dispositivo.

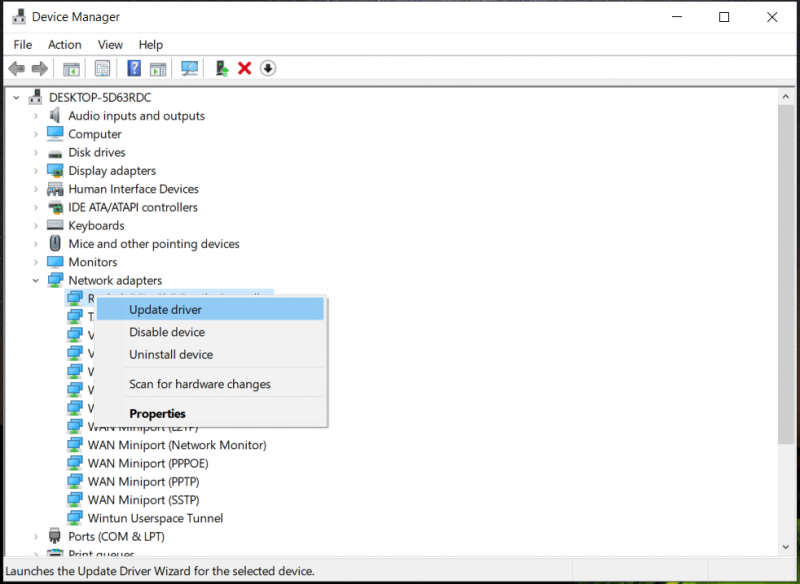

Apri le porte di rete

Gli hacker di solito prendono di mira porte di rete aperte perché possono ricevere traffico da posizioni remote. Possono approfittarne per creare un punto debole e quindi sarà facile per loro installare virus backdoor.

Uno scanner di porte può aiutarti a trovare e controllare tutti i programmi in esecuzione sulle porte rilevate. Se stai cercando port scanner affidabili, consulta questa guida - I 5 migliori scanner di porte gratuiti per Windows 10 .

Backdoor legittimi

Per ottenere un accesso legittimo per l'amministrazione remota e la risoluzione dei problemi, gli sviluppatori di software o hardware devono lasciare una backdoor nei loro programmi. Gli hacker possono utilizzare la backdoor legittima per attaccare il sistema operativo.

Come prevenire l'attacco di virus backdoor?

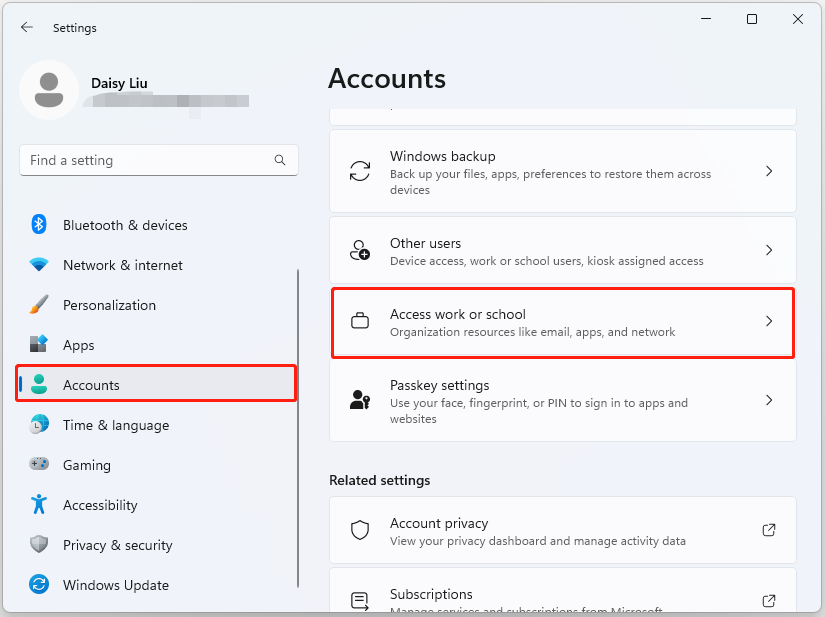

# Correzione 1: aggiorna il tuo software in tempo

Il software obsoleto è vulnerabile e può essere facilmente sfruttato dai criminali informatici per attaccare il tuo dispositivo. L'aggiornamento del software all'ultima versione aiuta a correggere queste vulnerabilità. Pertanto, è consigliabile aggiornare regolarmente le app e il sistema operativo per ridurre il rischio di attacchi di virus backdoor.

# Correzione 2: cambia la tua password

Per impedire l'accesso non autorizzato, è meglio creare password complesse composte da lettere maiuscole e minuscole, numeri e caratteri. Se non sai come creare una password univoca, puoi fare affidamento sui gestori di password.

È inoltre necessario modificare regolarmente la password. Prova ad abilitare l'autenticazione a più fattori il più possibile. Questo metodo aiuterà a disconnettere gli hacker quando accedono al dispositivo la prossima volta.

# Correzione 3: utilizzare software antivirus e firewall

Se utilizzi software antivirus e firewall affidabili, è facile rilevare e rimuovere malware come i virus backdoor. I firewall possono anche rilevare e prevenire il traffico web indesiderato, vale a dire, se le applicazioni sul tuo computer tentano di inviare dati a una rete sconosciuta o se qualcuno al di fuori della tua rete approvata tenta di accedere alla tua rete, il firewall interromperà l'azione pericolosa.

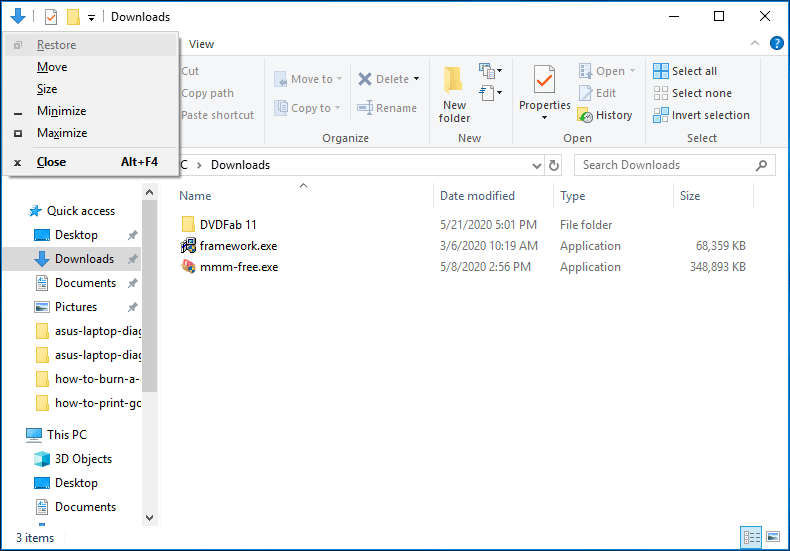

Mossa 1: apri Windows Defender Firewall

Se noti che c'è traffico web sconosciuto o dubiti di essere stato infettato da virus backdoor, la prima azione è bloccare tutte le tue reti tramite Windows Defender Firewall.

È di vitale importanza mantenere aggiornato Windows Defender. Se non hai idea di come aggiornarlo, in questa guida vengono fornite istruzioni dettagliate - Come aggiornare Windows Defender Antivirus su Windows 10/11 .

Passaggio 1. Apri Pannello di controllo e scorri verso il basso per individuare Firewall di Windows Defender .

Passaggio 2. Nel riquadro di sinistra, premi Attiva o disattiva Windows Defender Firewall .

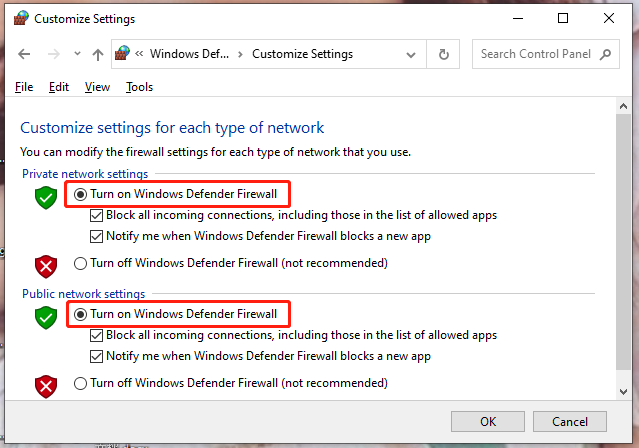

Passaggio 3. Spunta Attiva Windows Defender Firewall entrambi sotto Impostazioni di rete privata e Impostazioni di rete pubblica .

Non dimenticare di spuntare la casella accanto Blocca tutte le connessioni in entrata, comprese quelle nell'elenco delle app consentite .

Passaggio 4. Premere OK per salvare le modifiche.

Cosa succede se si desidera consentire determinate applicazioni tramite Windows Defender Firewall? Istruzioni più dettagliate sono fornite in - Come consentire o bloccare un programma tramite Firewall Windows 10 .

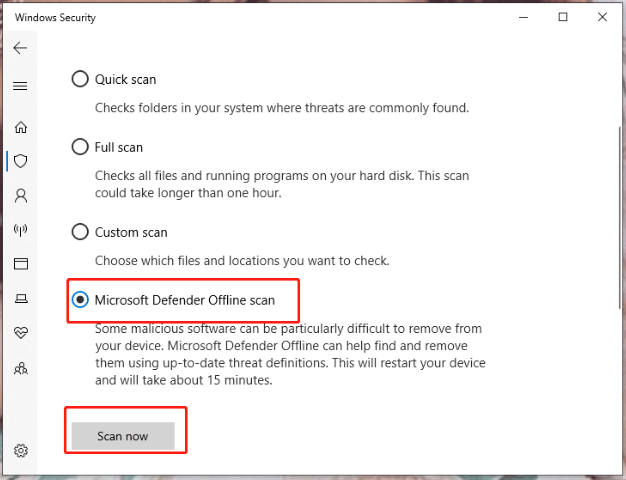

Mossa 2: esegui la scansione offline di Windows Defender

Windows Defender può aiutarti a sbarazzarti dei virus backdoor dopo aver bloccato la tua rete.

Passaggio 1. Premere il icona a forma di ingranaggio aprire Impostazioni di Windows .

Passaggio 2. Nel menu delle impostazioni, scorri verso il basso per cercare Aggiornamento e sicurezza e toccalo.

Passaggio 3. Nel Sicurezza di Windows scheda, fare clic su Virus e minaccia protezione e scegliere Opzioni di scansione sotto Minacce attuali .

Passaggio 4. Spunta Scansione offline di Microsoft Defender e premere Scannerizza ora .

Passaggio 5. Al termine del processo di scansione, scegli i file dei virus backdoor ed eliminali.

Sai quali sono le differenze tra software antivirus e firewall? Se sei curioso di questo, vai su - Antivirus vs Firewall: come migliorare la sicurezza dei dati .

Suggerimento: eseguire regolarmente il backup dei file

Come accennato nella parte iniziale, gli attacchi dei virus backdoor sono così altamente dannosi che possono danneggiare il tuo sistema. Quando il tuo sistema è danneggiato, anche i tuoi dati importanti potrebbero essere distrutti o mancanti.

Se il tuo computer si è bloccato e non sai cosa fare, segui questa guida per trovare potenziali soluzioni - Perché il mio computer continua a bloccarsi? Ecco le risposte e le soluzioni .

Tuttavia, se hai eseguito il backup del tuo computer e dei tuoi file, le cose sarebbero più facili. Puoi ripristinare questi file e ripristinare il tuo computer a uno stato normale in pochi clic.

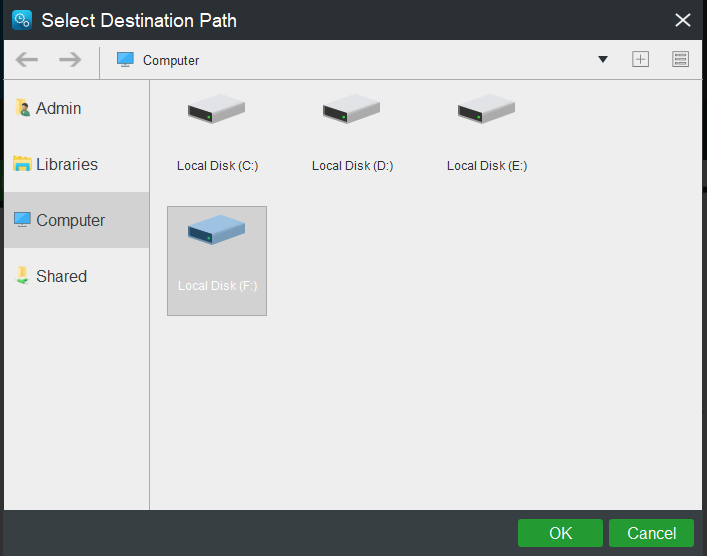

Come eseguire il backup dei file? MiniTool ShadowMaker è una buona opzione per questo. È un software di backup professionale che è progettato per eseguire il backup di file, cartelle, partizioni, dischi e sistema operativo. Ora, lascia che ti mostri come creare un backup di file passo dopo passo.

Passaggio 1. Scarica e installa MiniTool ShadowMaker. Puoi usufruire gratuitamente del suo servizio entro 30 giorni.

Passaggio 2. Avvia il programma e premi Mantieni la prova .

Passaggio 3. Vai a Backup pagina e premi il Fonte pulsante nel riquadro di sinistra.

Passaggio 4. Scegli Cartelle e file e quindi spuntare i file di cui si desidera eseguire il backup.

Passaggio 5. Colpisci OK per salvarlo e premere il Destinazione pulsante per selezionare un percorso di destinazione.

Passaggio 5. Premere Eseguire il backup ora per avviare immediatamente il processo.

Per quanto riguarda la creazione di un backup di sistema, puoi consultare questa guida per ottenere linee guida dettagliate: Come eseguire il backup di Windows per proteggere il computer? Prova MiniStrumento .

Avvolgere le cose

In conclusione, questo articolo ha mostrato cos'è un virus backdoor, quanti tipi ha, difetti di sistema comuni che può sfruttare e come impedirne il sistema operativo.

Se sei anche infettato da virus backdoor, le soluzioni sopra menzionate meritano una possibilità. Allo stesso tempo, sono graditi anche ulteriori suggerimenti sui virus backdoor e sui nostri prodotti. Puoi inviarci e-mail tramite [email protetta] oppure fai un commento qui sotto.

Domande frequenti sui virus backdoor

Cos'è un virus backdoor?Il virus Backdoor è un malware in grado di aggirare tutte le misure di sicurezza implementate e ottenere accessi non autorizzati. Nel frattempo, un virus backdoor può essere esso stesso legittimo. È un modo nascosto per accedere a un'app, una macchina o una rete che può aggirare le misure di sicurezza di base. Gli sviluppatori lo eliminano prima di spedire i prodotti.

Quali sono gli esempi di virus backdoor?Poison Tap è uno degli esempi più famosi di backdoor. Una volta installato, gli hacker possono ottenere l'accesso a livello di root a qualsiasi sito Web, compresi quelli protetti con 2FA.

Nel 2017, DoublePulsar è stato individuato con virus backdoor. Ha permesso ad altri di monitorare i PC Windows. I criminali informatici possono installare potenti cryptojacker cruciali con memoria elevata per estrarre Bitcoin con l'aiuto di virus backdoor.

Cos'è l'attacco backdoor?L'attacco backdoor si riferisce al fatto che gli hacker sfruttano alcune vulnerabilità nel tuo sistema operativo come password facili, software obsoleto, porte di rete aperte e altro per ottenere autorizzazioni non autorizzate, quindi possono fare ciò che vogliono nel tuo sistema.

Cosa possono fare gli hacker con una backdoor?I virus backdoor possono potenziare notevolmente gli hacker e consentono loro di svolgere attività dannose come attacchi DDoS, modificare le impostazioni di sistema, inviare e ricevere file e altro ancora. Possono ottenere l'accesso a livello di root e rubare i tuoi dati.

![10 modi per aprire il pannello di controllo Windows 10/8/7 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/68/10-ways-open-control-panel-windows-10-8-7.jpg)

![Come spostare i programmi su un'altra unità come C a D? Consulta la guida! [Novità MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/12/how-move-programs-another-drive-like-c-d.png)

![Risolto - Codice 37: Windows non può inizializzare il driver del dispositivo [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/42/fixed-code-37-windows-cannot-initialize-device-driver.jpg)

![Risolto - Come faccio a riportare il mio desktop alla normalità su Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/11/solved-how-do-i-get-my-desktop-back-normal-windows-10.png)

![[Risolto] Creazione del file di dump non riuscita durante la creazione del dump](https://gov-civil-setubal.pt/img/partition-disk/25/dump-file-creation-failed-during-dump-creation.png)

![4 soluzioni per risolvere l'errore RGSS202J.DLL non trovato [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/31/4-solutions-solve-rgss202j.png)