Principali tipi di hacker che devi conoscere: proteggi la tua privacy

Major Types Of Hackers You Need To Know Protect Your Privacy

La sicurezza informatica è ciò che interessa alle persone e ora stanno emergendo molti tipi di hacker. Per proteggere la tua sicurezza informatica da questi hacker, devi sapere qualcosa su di loro. Questo articolo sul Sito Web MiniTool ti guiderà a conoscere diversi tipi di hacker e ti insegnerà come proteggere la tua privacy.Cosa fa un hacker?

Poiché le attività informatiche sono in aumento e diventano l’entusiasmo principale nel tempo libero, alcuni con cattive intenzioni riescono a rompere lo scudo protettivo delle persone e a trasformarsi in vari tipi di hacker. Si nascondono nell'oscurità, bloccano i bersagli degli attacchi e si infiltrano facilmente nei sistemi delle vittime.

A volte, se l'hacker applica i metodi di hacking in modo più flessibile e sofisticato, impiegherà più tempo per craccarlo e addirittura non sarà mai in grado di decodificare la tecnica. Quindi il pericolo persiste.

Gli hacker sono in aumento. Normalmente sono stati dotati di cervelli e abilità ben addestrati. Con scopi ed esperienza pratica diversi, possono affrontare in modo flessibile tutti i tipi di emergenze, attirando le vittime a lasciare una falla di sicurezza per la prossima infezione.

Gli hacker possono fare molte cose purché si infiltrino nel tuo sistema, ad esempio:

- Installa malware

- Rubare o distruggere dati

- Interrompere i servizi

- Raccogliere informazioni dagli utenti

- …

Ora, in base agli scopi e alle tecniche di hacking, possiamo classificare alcuni dei principali tipi di hacker. Per informazioni specifiche sui diversi tipi di hacker, continua a leggere.

Tipi di hacker

Hacker dal cappello bianco

Tutti gli hacker sono cattivi? No, da quando alcune persone altamente qualificate si uniscono al gruppo di hacking, sempre più professionisti sono all'altezza della situazione ed esplorano le loro tecniche di hacking tramite attacchi simulati. Li chiamiamo hacker di sicurezza etica o hacker white hat.

Imiteranno tutte le possibili tecniche di hacking per identificare le vulnerabilità della sicurezza del sistema attuale. In questo modo, le persone possono adottare misure tempestive per migliorare la debolezza della sicurezza. A differenza degli altri hacker, gli hacker white hat spesso aderiscono a una bussola morale ben sviluppata e a normative basate sulla legge.

Hacker dal cappello nero

Gli hacker black hat avviano attività totalmente contrarie alle leggi o agli standard etici per scopi nefasti. Possono utilizzare malware, ransomware, virus e altre tattiche per interrompere la difesa di un sistema. Quindi, quegli hacker criminali terranno in ostaggio i computer o ruberanno nomi utente e password, numeri di carte di credito e altre informazioni riservate.

Le tecniche di hacking più comuni che utilizzeranno includono phishing , Cavallo di Troia , spyware , adware, forza bruta , furto d'identità, ransomware , man-in-the-middle, bombe logiche, clickjacking, negazione del servizio e così via.

Se desideri maggiori informazioni sugli hacker white hat e sugli hacker black hat, puoi leggere questo articolo: [Spiegato] Cappello bianco vs Cappello nero: qual è la differenza .

Hacker dal cappello grigio

Gli hacker dal cappello grigio si trovano da qualche parte tra questi due significati: hacker dal cappello bianco e hacker dal cappello nero. Possono giocare come hacker informatici o esperti di sicurezza per eseguire una serie di attività di hacking. Tali mosse, a volte, possono violare leggi o standard etici, ma non dovrebbero essere identificate come dannose.

Gli hacker normalmente operano nell’area nebulosa e non hanno intenti dannosi tipici di un hacker black hat.

Hacker del cappello rosso

Oltre ai tipi di hacker hat sopra menzionati, gli hacker red hat sono un gruppo di hacker vigilanti. Hanno intenzioni disparate in uno stato di opposizione. Gli hacker red hat tendono a utilizzare le loro conoscenze e tattiche per combattere i criminali informatici e la guerra informatica che non soddisfano i loro valori morali o elevati standard di giustizia.

Ciò che fanno gli hacker cappello rosso potrebbe essere illegale perché a volte possono applicare misure aggressive per trattenere gli hacker cappello nero. Tutto ciò che fanno non è semplicemente per la sicurezza informatica, ma per soddisfare il desiderio di combattere gli hacker black hat.

Hacker dal cappello verde

Un altro tipo di cappello da hacker sono gli hacker dal cappello verde. Gli hacker dal cappello verde sono un gruppo di principianti o principianti che cercano un modo per saperne di più sulla sicurezza informatica e affinare le proprie competenze. Pertanto, durante i loro attacchi, si verificheranno molti errori e causeranno persino danni irreversibili per sbaglio.

Alcuni di loro potrebbero avviare l'attività e aprire la strada per diventare un eccellente hacker white hat, ma altri potrebbero avere intenzioni dannose.

Hacker dal cappello blu

Gli hacker blue hat sono un gruppo di esperti di sicurezza informatica coinvolti in organizzazioni che richiedono una protezione più elevata per far fronte a potenziali minacce. Questi tipi di hacker normalmente hanno un background professionale e sono invitati a unirsi a società o organizzazioni.

Eseguiranno test di penetrazione e annuseranno bug e vulnerabilità per il miglioramento prima che il prodotto venga rilasciato sul mercato. Questa denominazione non è ampiamente riconosciuta, quindi molte persone li confonderanno con gli hacker dal cappello bianco.

Hacker di gioco

Come suggerisce il nome, gli hacker di gioco si riferiscono a quegli individui che si concentrano sul furto di crediti cache da giocatori professionisti o dai loro concorrenti. Anche questi hacker possono esibirsi attacchi Distributed Denial of Service (DDoS). per costringere i concorrenti a uscire dal gioco.

Una volta furono lanciati più di quattro milioni di attacchi di questo tipo contro la comunità di gioco globale. Considerato l’alto valore dell’industria dei videogiochi, molti hacker hanno spostato la loro attenzione su questo campo.

Script Kiddies

Gli Script Kiddie, in senso dispregiativo, si riferiscono a quegli hacker alle prime armi con poca esperienza qualificata e conoscenze correlate. Gli hacker spesso usano questo nome con disprezzo perché utilizzano strumenti di hacking con scarsa comprensione.

Gli Script Kiddie vengono spesso ignorati ma sono pericolosi con cattive intenzioni volte a compromettere i sistemi informatici di altre persone.

Hacktivisti

Gli hacktivisti sono più gravi di altri tipi di attacchi hacker. Iniziano l’attacco non per il richiamo del denaro ma per cause politiche o sociali. I partecipanti sfrutteranno le tecniche digitali per presentare il loro malcontento e resistenza. In questo modo, possono mettere in risalto un evento sociale o politico.

I dipartimenti e le organizzazioni governative sono gli obiettivi principali di questi hacker, non solo attaccandoli ma deturpandoli. È difficile giudicare le loro posizioni. Possono lavorare per organizzazioni ostili o lavorare per promuovere questioni relative alla libertà di parola, ai diritti umani o all'etica dell'informazione.

Cryptojacker

I cryptojacker si riferiscono agli hacker che sfruttano un computer per estrarre criptovaluta tramite l'uso non autorizzato delle risorse informatiche di qualcun altro. Spesso si infiltrano nel computer inducendo le vittime a installare involontariamente un programma con script dannosi.

Hacker sponsorizzati dallo Stato

Questi hacker sono supportati e sponsorizzati dagli stati e possono sviluppare competenze più high-tech ed esplorare soluzioni più avanzate vettori di attacco . Spesso lavorano per gli interessi di una nazione in patria o all’estero e sono guidati da fattori politici, militari o economici.

Grazie alla forza nazionale, possono accedere a una ricchezza di risorse di cui hanno bisogno e sviluppare capacità formidabili. Sono considerati uno dei tipi più pericolosi di autori di minacce.

Hacker d'élite

Gli hacker d'élite sono considerati il livello più alto con anni di esperienza di hacking alle spalle delle loro capacità e competenze. Possono essere il meglio del meglio quando si tratta di hacking, inventare nuovi modi per avviare attacchi e trovare e sfruttare le vulnerabilità prima di chiunque altro.

Sono spesso associati ad attività black hat, ma a volte agiscono come hacker white hat per promuovere la sicurezza informatica.

Informatori

Gli informatori, o insider malintenzionati, sono persone/dipendenti che espongono informazioni al pubblico e le informazioni sono ritenute illegali, immorali, illecite, non sicure o fraudolente.

Nel settore informatico, gli informatori sono persone che rubano dati privati per attirare l'attenzione o causare danni all'organizzazione per cui lavorano. Li giudichiamo per quello che sono in base a ciò che espongono.

Cyberterroristi

I cyberterroristi si riferiscono a una definizione più ampia che include attacchi informatici che intimidiscono o generano paura nella popolazione target. Ciò che eseguono può essere un attacco motivato personalmente o politicamente e che causerà minacce alle infrastrutture o alle reti critiche di un paese.

Diverse organizzazioni hanno diverse definizioni di cyberterrorismo. Ad esempio, alcune organizzazioni ritengono che le attività informatiche che hanno minacciato la vita delle persone possano essere chiamate terrorismo informatico.

Questi cyberterroristi, per lo più, applicano attacchi illegali motivati politicamente contro sistemi, informazioni, programmi e dati e fomentano la violenza contro obiettivi non combattenti. Tali obiettivi possono includere il settore bancario, installazioni militari, centrali elettriche, centri di controllo del traffico aereo, sistemi idrici, ecc.

Hacker di botnet

Le botnet sono progettate per crescere, propagarsi e automatizzarsi per assistere attacchi di grandi dimensioni. A volte, le botnet sembrano essere utili per eseguire processi computazionali complessi, ma vengono utilizzate botnet dannose per inviare spam o rubare i dati dell'utente.

Una botnet è una rete di computer utilizzata per eseguire diverse attività di routine e ogni singolo dispositivo controllato è chiamato PC zombie. Gli hacker possono guidare le azioni di quei robot zombi da remoto e i dispositivi infetti possono salire di livello fino a centinaia, migliaia o addirittura milioni contemporaneamente.

Ecco perché gli hacker delle botnet possono sferrare attacchi ingenti, mettendo a repentaglio un gran numero di sistemi di rete.

Come proteggersi dagli hacker?

Di fronte a così tante minacce, dobbiamo adottare alcune misure per proteggerci meglio dagli hacker.

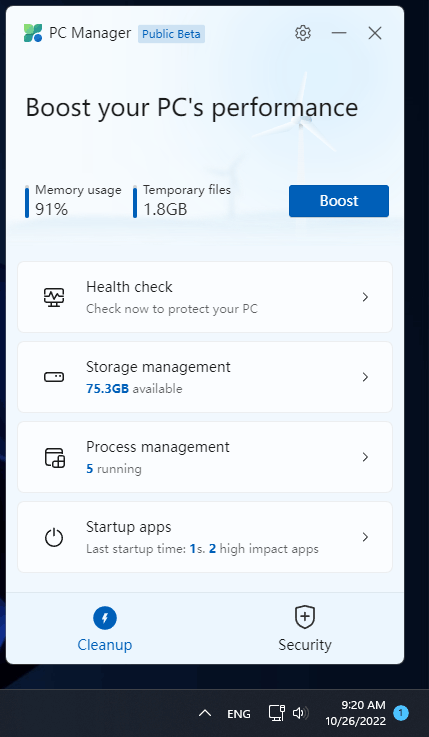

1. Utilizza antivirus e firewall per eseguire protezione in tempo reale .

2. Esegui aggiornamenti regolari per il tuo sistema e altri dispositivi.

3. Utilizza l'autenticazione a doppio fattore come ulteriore livello di sicurezza per i tuoi dati online.

4. Non accedere a dati importanti relativi alla privacy o a informazioni finanziarie tramite Wi-Fi pubblico.

5. Disattiva alcune connessioni inutili, come GPS, connessione wireless, Bluetooth o geolocalizzazione.

6. Pensaci due volte prima di installare un'app, specialmente quelle con una fonte sconosciuta. Se non puoi essere certo della sua autenticità, non installarlo.

7. Mantieniti scettico riguardo a eventuali collegamenti e allegati.

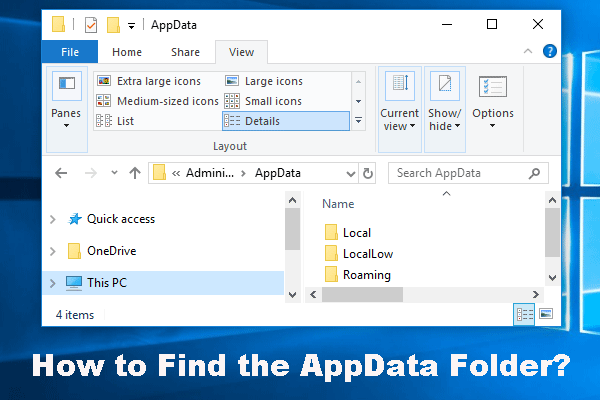

8. Utilizza una password complessa e crittografare i dati privati sul tuo dispositivo.

9. Fai attenzione ai messaggi e-mail provenienti da soggetti sconosciuti e alcune e-mail di phishing potrebbero imitare qualcuno che conosci. Dovresti tenere gli occhi aperti per i contenuti sospetti.

10. Eseguire il backup dei dati o del sistema; ricostruirlo quando necessario.

Esperto di backup – MiniTool ShadowMaker

Siamo sotto la minaccia informatica e dovrebbero essere predisposte misure correttive in caso di incidenti. Quindi, consigliamo backup dei dati come ultima risorsa per ridurre al minimo la perdita. Può aiutare a recuperare i dati di backup quando si verificano tutti i tipi di problemi, ad esempio il sistema si blocca /errori o corruzione di unità/file.

MiniTool ShadowMaker è un file software di backup gratuito abituato rapidamente eseguire il backup dei file & cartelle, sistemi, dischi rigidi e partizioni. È possibile preparare un disco rigido esterno per il backup dei dati, evitando direttamente l'hacking.

MiniTool offre una serie di funzioni affidabili, come:

- Soluzioni di backup affidabili

- Presto ripristini del sistema

- Sincronizzazione automatica dei file

- Clonazione sicura del disco

- Pianificazione di backup flessibile

- Gestione intelligente del backup

Scarica e installa questo programma e potrai ottenere una versione di prova gratuita di 30 giorni. Se desideri eseguire il backup dei dati su un disco rigido esterno, inseriscilo prima di avviare il programma in modo che l'unità possa essere riconosciuta.

Prova di MiniTool ShadowMaker Fare clic per scaricare 100% Pulito e sicuro

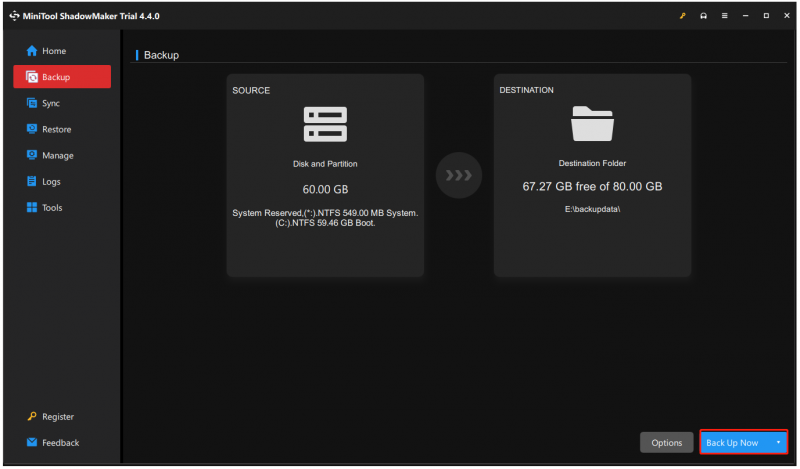

Passaggio 1: fare doppio clic sul programma e fare clic Continua la prova per accedere all'interfaccia.

Passaggio 2: nel Backup scheda, scegli il FONTE per scegliere gli elementi di cui eseguire il backup, quindi andare alla sezione DESTINAZIONE sezione per scegliere dove salvare il backup.

Passaggio 3: quindi puoi fare clic Opzioni per configurare le impostazioni di backup, come la modalità di creazione dell'immagine, la dimensione del file, la compressione, ecc., e fare clic su Esegui il backup adesso per avviare immediatamente l'attività.

MiniTool ha un'altra funzionalità che consente agli utenti di farlo creare un supporto di ripristino avviabile in questo modo il tuo sistema può essere ripristinato quando il computer non riesce ad avviarsi. In caso di problemi gravi causati dagli hacker, faresti meglio a provare questo.

Inoltre, con l'aiuto di MiniTool ShadowMaker, puoi aggiungere un menu di avvio, crittografare le immagini di backup ed eseguire il backup di un computer remoto. Vale la pena provare a proteggere il tuo PC con un livello più elevato di sicurezza dei dati.

Linea di fondo:

Questo articolo ha introdotto tutti i tipi più comuni di hacker. Hanno scopi diversi e applicano varie tecniche per l'infezione. Di fronte a nemici così astuti, devi aumentare la consapevolezza della sicurezza informatica e seguire i trucchi che forniamo nei contenuti di cui sopra per proteggerti dagli hacker.

Se riscontri problemi durante l'utilizzo di MiniTool ShadowMaker, puoi contattarci tramite [e-mail protetta] e abbiamo un team di supporto professionale per risolvere le tue preoccupazioni.

![Correzioni complete per 'il controller di rete Realtek non è stato trovato' [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/75/full-fixes-realtek-network-controller-was-not-found.png)

![Top 8 modi: correggere Task Manager che non risponde a Windows 7/8/10 [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/05/top-8-ways-fix-task-manager-not-responding-windows-7-8-10.jpg)

![Come impedire a No Man’s Sky di bloccarsi su PC? 6 modi [Suggerimenti per MiniTool]](https://gov-civil-setubal.pt/img/disk-partition-tips/60/how-stop-no-man-s-sky-from-crashing-pc.jpg)

![Hai il codice di errore MHW 5038f-MW1? Prova subito soluzioni utili! [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/55/got-mhw-error-code-5038f-mw1.jpg)

![[Correzioni] DesktopWindowXamlSource Finestra vuota - Che cos'è?](https://gov-civil-setubal.pt/img/news/53/fixes-desktopwindowxamlsource-empty-window-what-is-it-1.png)